Déployer une infrastructure PKI multi-sites sous Windows Server 2016

- Windows Server

- 22 décembre 2023 à 12:41

-

- 5/5

15. Utiliser par défaut l'autorité présente sur votre site Active Directory

Actuellement, vos PCs clients et vos serveurs font confiance aux certificats émis par vos différentes autorités de certification.

En fonction de vos droits sur les différents modèles de certificats de vos autorités de certification, il est possible que vous puissiez obtenir des certificats depuis n'importe quelle autorité de certification secondaire de votre entreprise.

Néanmoins, pour des raisons de performances et de facilité de gestion, nous vous recommandons d'utiliser l'autorité de certification présente sur votre site Active Directory.

Autrement dit, utiliser l'autorité de certification secondaire de Bruxelles pour délivrer des certificats aux serveurs, ordinateurs et utilisateurs de Bruxelles. Et utiliser celle de Paris, pour ce qui se trouve à Paris.

Ainsi, vous éviterez d'utiliser inutilement les liaisons WAN et en cas de compromission de la clé privée de l'autorité de certification située à Paris (par exemple), il n'y aura que ce qui se trouve à Paris qui sera touché.

Pour que cela soit possible, il y a 2 pré-requis :

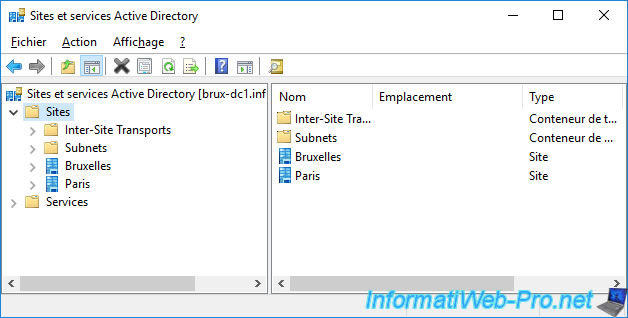

- les informations concernant les sites Active Directory doivent avoir été configurées via la console "Sites et services Active Directory".

- l'attribut "msPKI-Site-Name" doit être configuré pour vos différentes autorités de certification secondaires (comme vous le verrez ci-dessous).

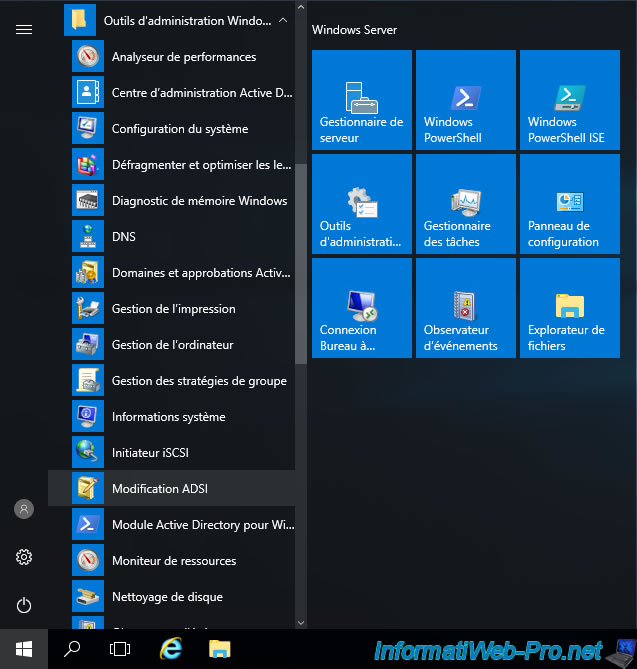

Pour commencer, ouvrez la console "Modification ADSI" sur un de vos contrôleurs de domaine Active Directory.

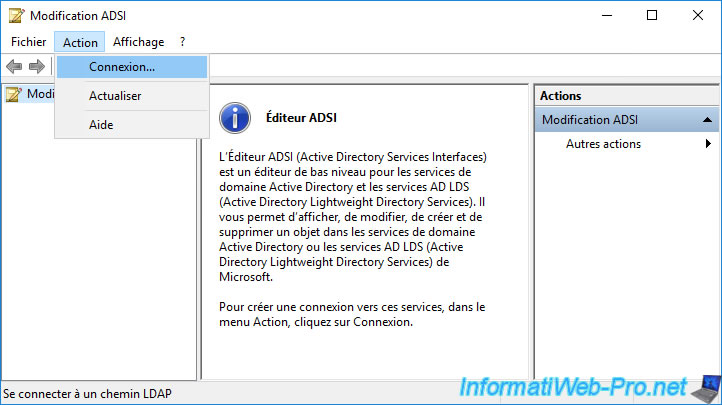

Dans la console "Modification ADSI" qui apparait, cliquez sur : Action -> Connexion.

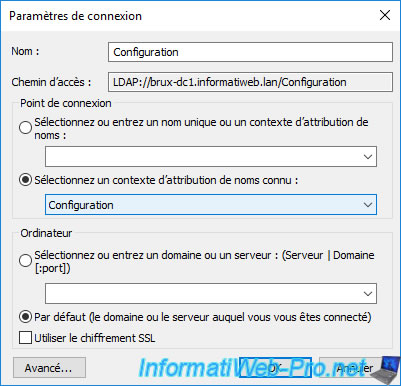

Sélectionnez le contexte d'attribution de noms connus "Configuration" et cliquez sur OK.

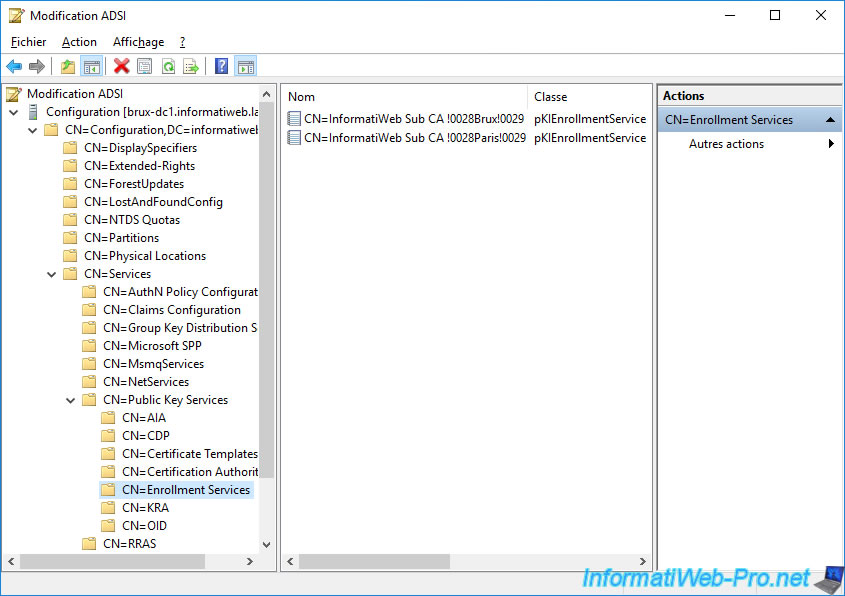

Allez dans le dossier "CN=Configuration,... -> CN=Services -> CN=Public Key Services -> CN=Enrollment Services" et vous verrez 2 objets apparaitre.

Vous remarquerez facilement que leurs noms correspondent aux noms de vos autorités de certification secondaires.

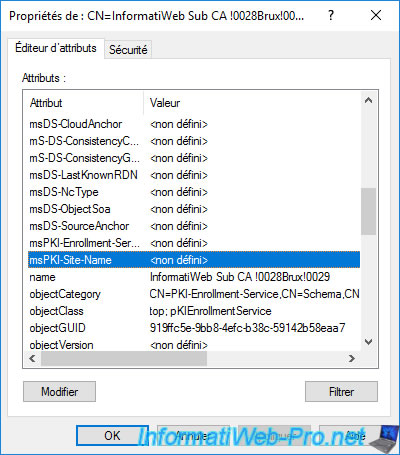

Si vous faites un double clic sur un de ceux-ci et que vous cherchez l'attribut "msPKI-Site-Name", vous verrez que sa valeur n'est pas définie pour le moment.

Pour définir automatiquement la valeur de cet attribut "msPKI-Site-Name" pour vos différentes autorités de certification secondaires, vous devez exécuter la commande :

Batch

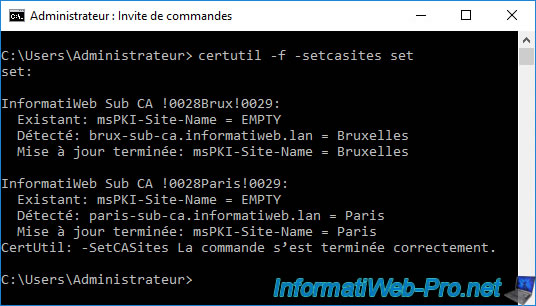

certutil -f -setcasites set

Comme vous pouvez le voir, cette commande arrive automatiquement à détecter que :

- notre autorité de certification secondaire "InformatiWeb Sub CA (Brux)" dont le nom de domaine est "brux-sub-ca.informatiweb.lan" se trouve sur notre site Active Directory de Bruxelles

- notre autorité de certification secondaire "InformatiWeb Sub CA (Paris)" dont le nom de domaine est "paris-sub-ca.informatiweb.lan" se trouve sur notre site Active Directory de Paris

Source : AD DS Site Awareness for AD CS and PKI Clients.

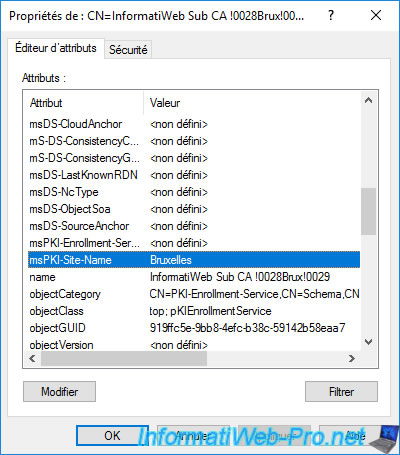

Une fois la commande ci-dessus exécutée, faites un double clic sur une de vos autorités de certification (dans la console "Modification ADSI") et vous verrez que la valeur de son attribut "msPKI-Site-Name" a maintenant été définie.

Dans notre cas, la valeur de cet attribut "msPKI-Site-Name" pour notre autorité "InformatiWeb Sub CA (Brux)" est : Bruxelles.

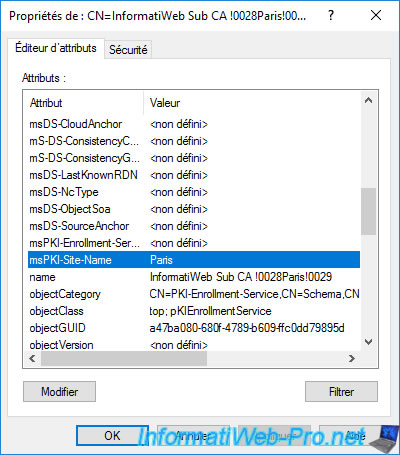

La valeur de cet attribut "msPKI-Site-Name" pour notre autorité "InformatiWeb Sub CA (Paris)" est : Paris.

Notez que les valeurs pour cet attribut "msPKI-Site-Name" correspondent aux noms de vos sites Active Directory.

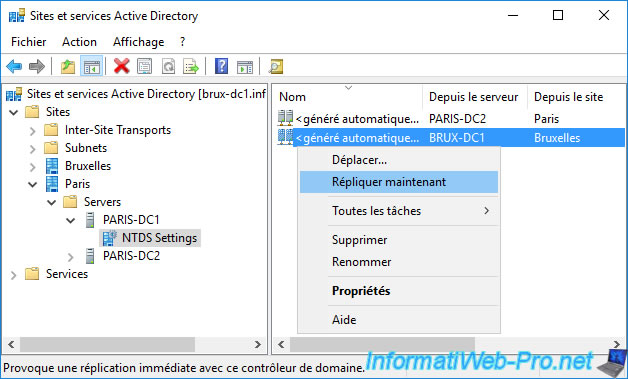

Attention : comme d'habitude avec une infrastructure Active Directory multi-sites, vous devrez forcer la réplication des données créées sur un site Active Directory vers vos autres sites Active Directory pour que ces données soient aussi connues sur ces autres sites Active Directory.

Dans notre cas, nous avons exécuté la commande sur notre contrôleur de domaine "brux-dc1" (qui se situe sur le site de Bruxelles).

A Bruxelles, les attributs "msPKI-Site-Name" de nos autorités de certification sont donc correctement configurés.

Mais à Paris, la valeur de ces attributs est toujours "<non défini>".

Dans la console "Sites et services Active Directory" de notre contrôleur de domaine "brux-dc1", nous sélectionnons le noeud "NTDS Settings" de notre contrôleur de domaine distant "paris-dc1" situé à Paris, puis nous faisons un clic droit "Répliquer maintenant" sur l'objet de connexion concernant notre contrôleur de domaine "brux-dc1".

Ainsi, cela répliquera les données créées à Bruxelles vers notre site Active Directory de Paris.

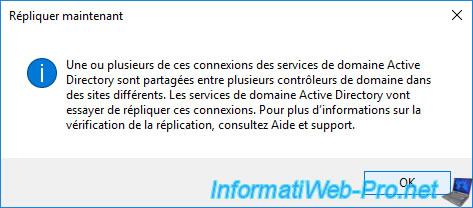

Clique sur OK et attendez jusqu'à 1 minute. Le temps que la réplication des données s'effectue.

Maintenant que cet attribut "msPKI-Site-Name" est correctement configuré pour toutes nos autorités de certification secondaires sur nos différents sites Active Directory, nous pouvons prédire quelle autorité de certification secondaire sera contactée par nos PCs clients.

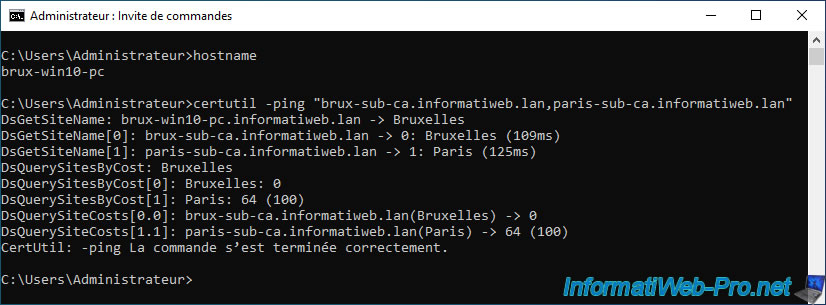

Pour cela, il suffit d'exécuter la commande suivante en indiquant le nom de domaine de vos autorités de certification secondaires séparé par des virgules.

Batch

certutil -ping "brux-sub-ca.informatiweb.lan,paris-sub-ca.informatiweb.lan"

Sur notre PC client "brux-win10-pc" situé à Bruxelles, nous pouvons voir que le "coût" vers Bruxelles (brux-sub-ca.informatiweb.lan) est de 0.

Par contre, il est de 64 vers Paris (paris-sub-ca.informatiweb.lan).

Plain Text

DsGetSiteName: brux-win10-pc.informatiweb.lan -> Bruxelles DsGetSiteName[0]: brux-sub-ca.informatiweb.lan -> 0: Bruxelles (109ms) DsGetSiteName[1]: paris-sub-ca.informatiweb.lan -> 1: Paris (109ms) DsQuerySitesByCost: Bruxelles DsQuerySitesByCost[0]: Bruxelles: 0 DsQuerySitesByCost[1]: Paris: 64 (100) DsQuerySitesCosts[0.0]: brux-sub-ca.informatiweb.lan(Bruxelles) -> 0 DsQuerySitesCosts[0.0]: paris-sub-ca.informatiweb.lan(Paris) -> 64 (100) Certutil: -ping La commande s'est terminée correctement.

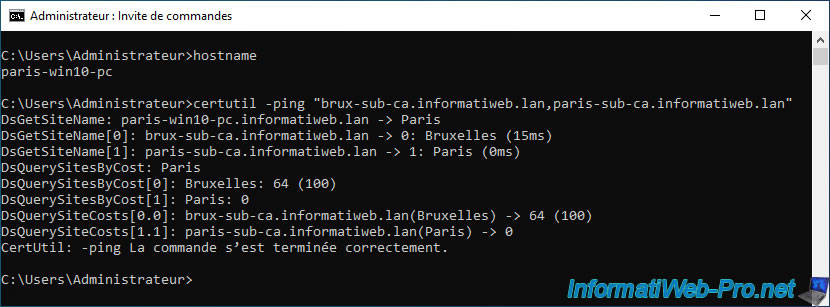

Sur notre PC client "paris-win10-pc" situé à Paris, nous pouvons voir le résultat inverse.

En effet, c'est le "coût" vers Paris (paris-sub-ca.informatiweb.lan) qui est de 0.

Par contre, il est de 64 vers Bruxelles (brux-sub-ca.informatiweb.lan).

Ceci est tout à fait normal, car un lien WAN sera toujours plus lent (= coût plus élevé) qu'un lien LAN (= coût beaucoup plus faible).

Notez que ceci est possible uniquement grâce à la configuration préalable de l'attribut "msPKI-Site-Name" présenté précédemment.

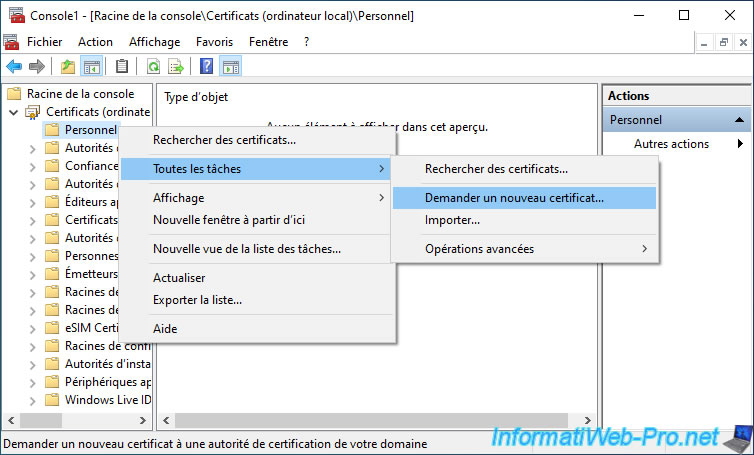

16. Demander un certificat depuis la console mmc

16.1. Demander un certificat depuis le site de Bruxelles

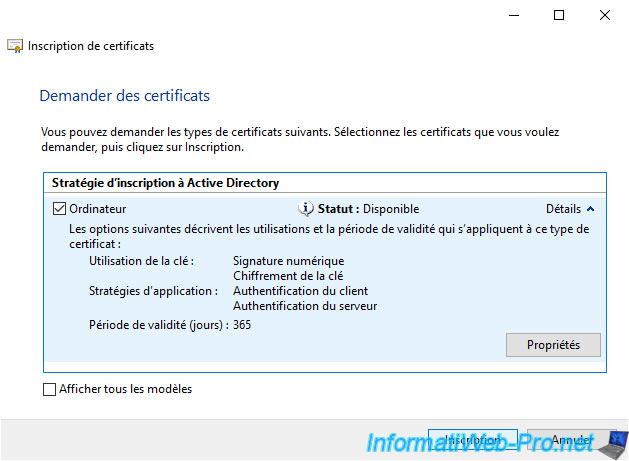

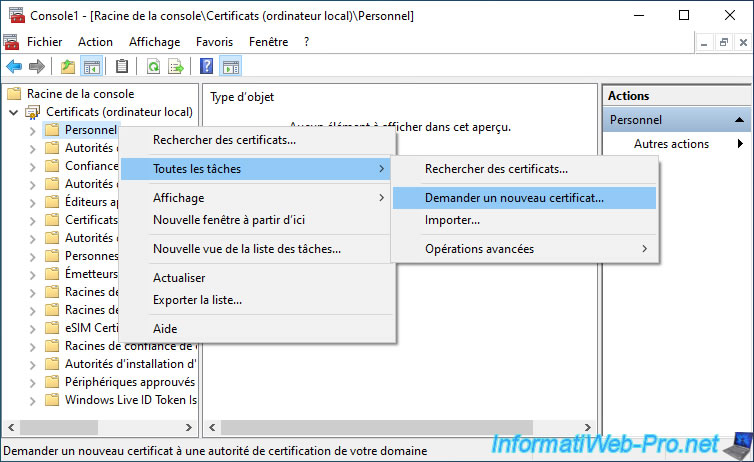

Pour commencer, nous allons demander un certificat via la console "mmc" depuis notre pc client "brux-win10-pc" situé sur le site de Bruxelles.

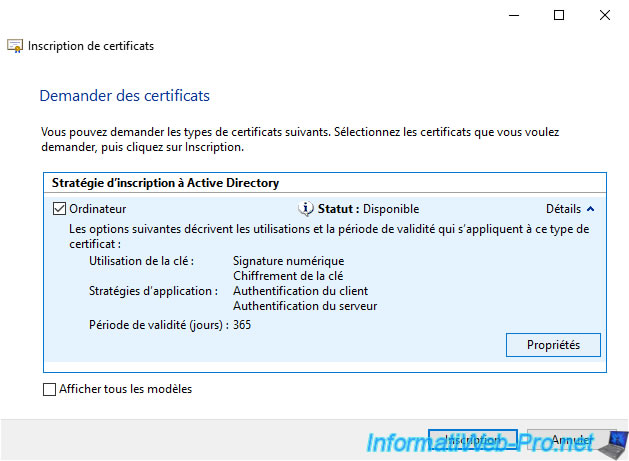

Le modèle de certificat choisi n'a pas d'importance.

La seule chose importante dans cet exemple est que nous avons le droit de l'inscrire depuis nos 2 autorités de certification si on le souhaite.

Ce qui signifie que l'autorité de certification sera choisie en fonction du site physique où on se trouve et en fonction de la valeur de l'attribut "msPKI-Site-Name" défini pour vos différentes autorités de certification.

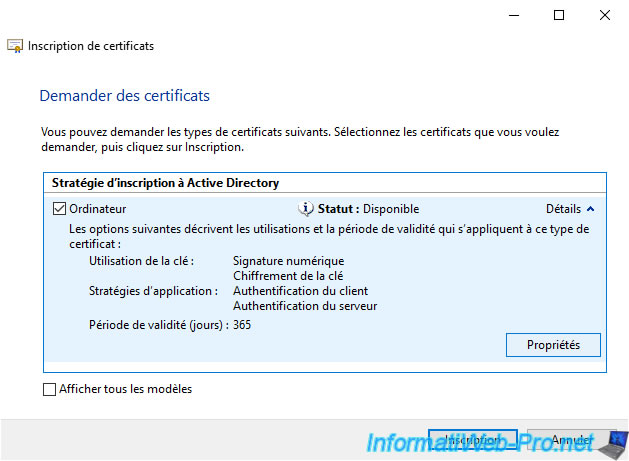

Cliquez sur "Détails", puis sur : Propriétés.

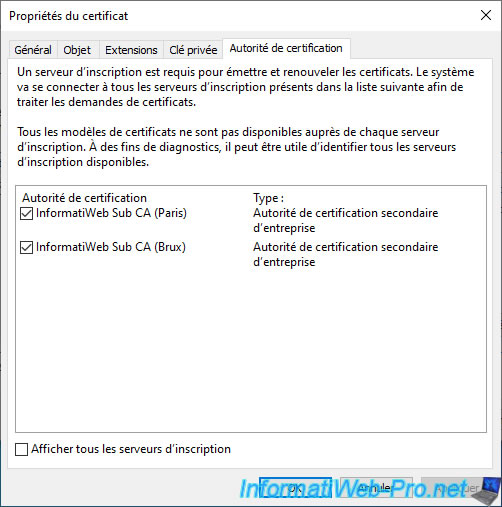

Dans l'onglet "Autorités de certification", vous verrez que les 2 autorités de certification secondaires sont présentes.

Néanmoins, la 1ère est celle de Bruxelles, car nous sommes connectés sur un PC client situé à Bruxelles.

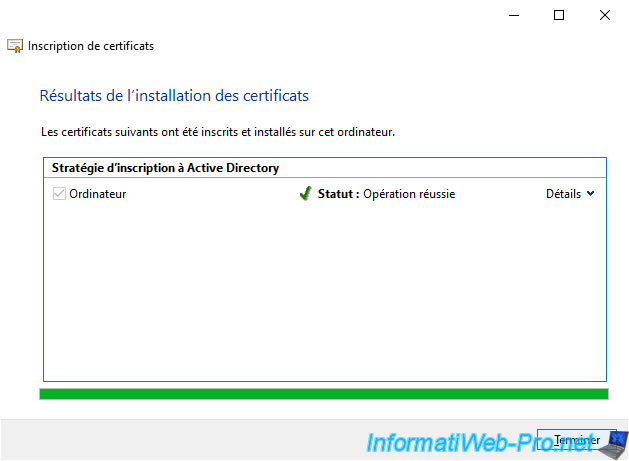

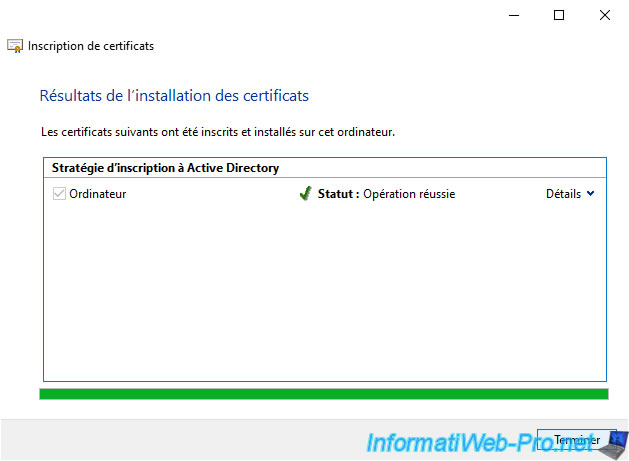

Cliquez sur : Inscription.

Le certificat a été inscrit.

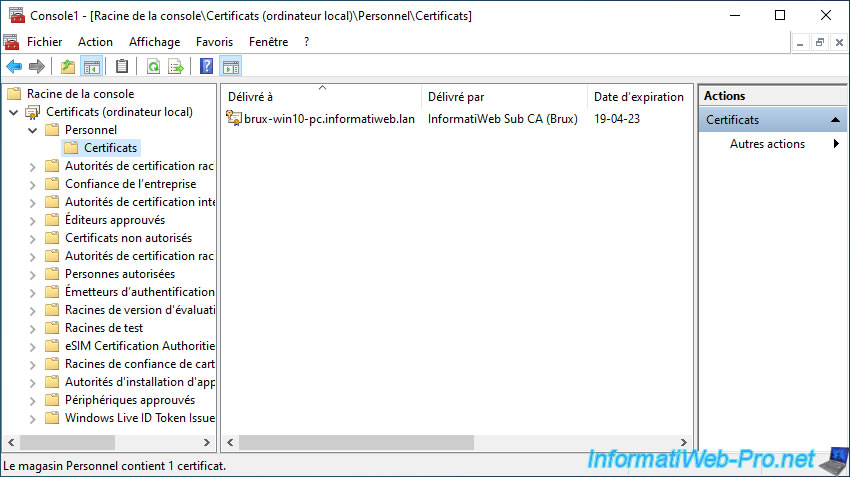

Dans notre magasin de certificats "Personnel", nous pouvons voir que le certificat pour notre PC client "brux-win10-pc" a été délivré par notre autorité de certification secondaire "InformatiWeb Sub CA (Brux)" située également à Bruxelles.

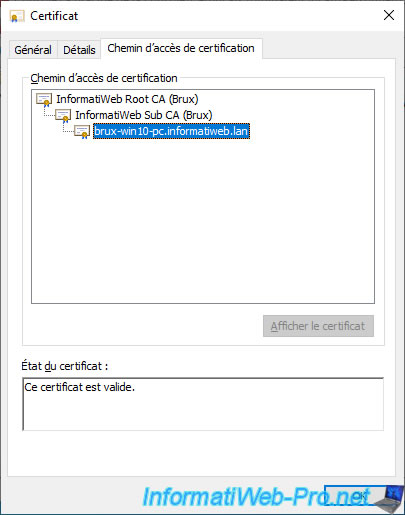

Le chemin d'accès de certification contient donc :

- le certificat de votre autorité de certification racine (qui se trouve dans notre cas à Bruxelles)

- le certificat de votre autorité de certification secondaire (dans notre cas, celle de Bruxelles dans ce cas-ci)

- le certificat délivré à ce PC client situé à Bruxelles

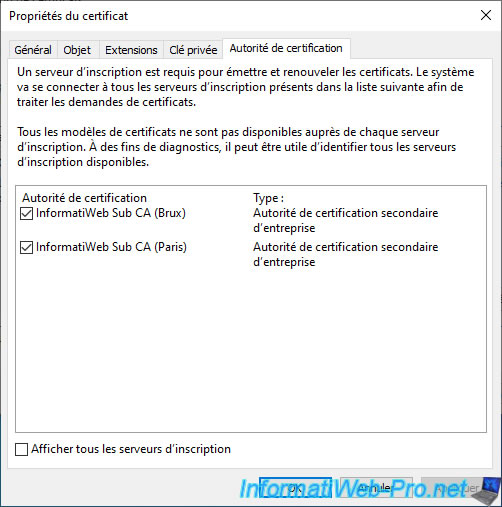

16.2. Demander un certificat depuis le site de Paris

Maintenant, nous allons demander un certificat basé sur le même modèle de certificat depuis un PC client situé sur le site distant (à Paris).

Nous choisissons à nouveau le modèle de certificat "Ordinateur" et nous cliquons à nouveau sur "Détails", puis sur : Propriétés.

Dans l'onglet "Autorité de certification", vous pouvez voir que l'ordre d'affichage de vos autorités de certification secondaire d'entreprise a changé et que c'est maintenant celle de Paris qui est affichée en 1er.

Lancez l'inscription du certificat.

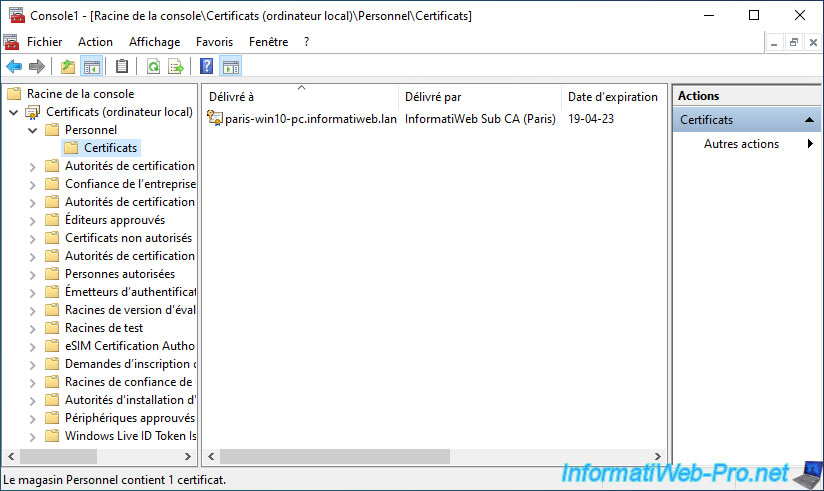

Comme vous pouvez le voir, cette fois-ci, le certificat délivré à notre PC client situé à Paris a été délivré par notre autorité de certification de Paris.

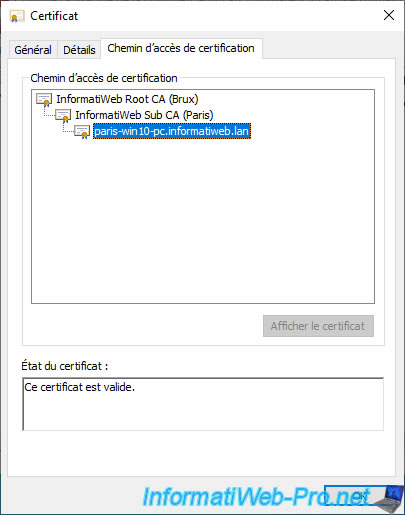

Cette fois-ci, le chemin d'accès de certification inclus donc :

- le certificat de votre autorité de certification racine (qui se trouve dans notre cas à Bruxelles)

- le certificat de votre autorité de certification secondaire (dans ce cas-ci, celle de Paris)

- le certificat délivré à ce PC client situé à Paris

Partager ce tutoriel

A voir également

-

Articles 8/9/2023

A quoi sert et comment fonctionne le chiffrement ?

-

Articles 26/1/2024

SafeNet Authentication Client (SAC) - Installation et présentation

-

Windows Server 19/1/2024

WS 2016 - AD CS - Acheter des cartes à puce et se connecter via celles-ci

-

Windows Server 13/10/2023

WS 2016 - AD CS - Activer et utiliser l'inscription automatique de certificats

Pas de commentaire