Gérer les certificats EFS en entreprise sous Windows Server 2016

- Windows Server

- 02 décembre 2023 à 10:55

-

- 3/3

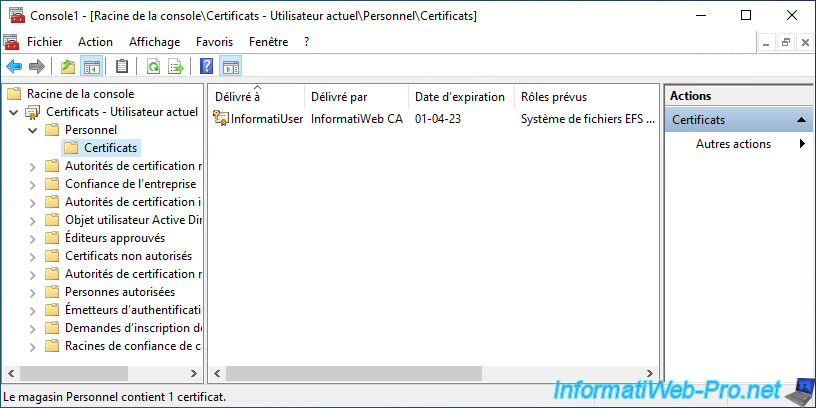

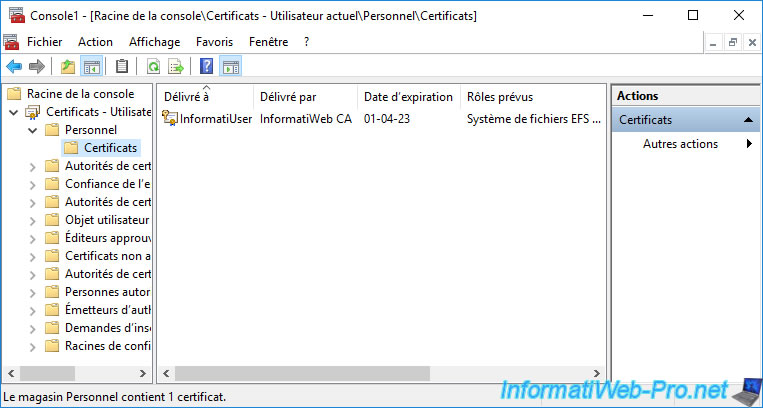

6.2. Copie du certificat public stocké dans l'Active Directory (visible depuis la console mmc)

Lorsque vous utilisez la console "mmc" sur votre ordinateur ou serveur pour voir vos certificats personnels (pour l'utilisateur actuel), vous pouvez voir que ceux-ci possèdent aussi une clé privée associée (grâce à la clé affichée sur l'icône du certificat).

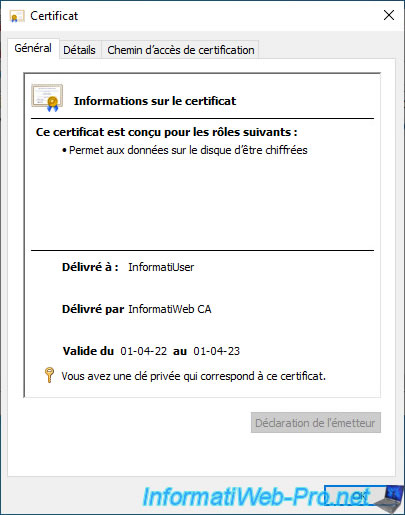

Si vous faites un double clic sur ce certificat personnel, vous verrez la ligne "Vous avez une clé privée qui correspond à ce certificat" apparaitre.

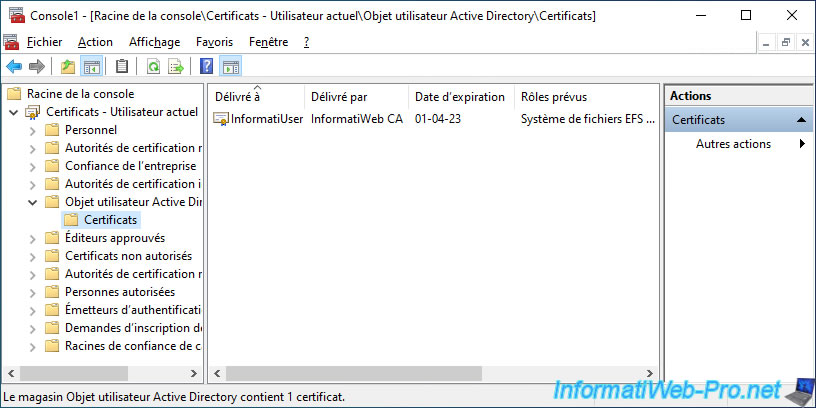

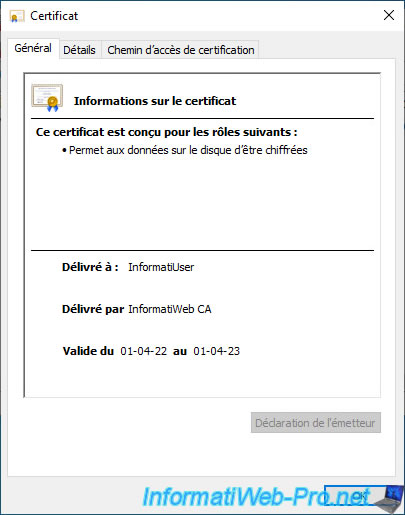

Si vous allez dans le dossier "Objet utilisateur Active Directory" de cette même console "mmc", vous verrez que votre certificat utilisateur est aussi présent.

Néanmoins, l'icône est légèrement différente, car celui-ci ne contient pas de clé privée.

Si vous faites un double clic sur celui-ci, vous constaterez que la ligne "Vous avez une clé privée qui correspond à ce certificat" n'apparait pas cette fois-ci.

Ce qui indique que la clé privée correspondant à ce certificat n'est pas présente.

6.3. Copie du certificat public stocké dans l'Active Directory (visible depuis le contrôleur de domaine)

Comme expliqué précédemment, si l'option "Publier le certificat dans Active Directory" était cochée dans les paramètres du modèle de certificat utilisé lors de l'inscription du certificat, une copie de ce certificat a été stockée dans l'Active Directory.

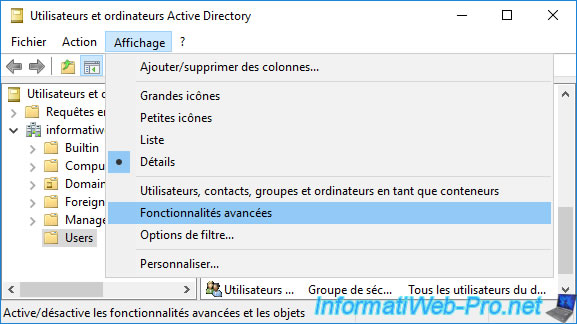

Pour voir cette copie, ouvrez la console "Utilisateurs et ordinateurs Active Directory" sur votre contrôleur de domaine Active Directory et allez dans : Affichage -> Fonctionnalités avancées.

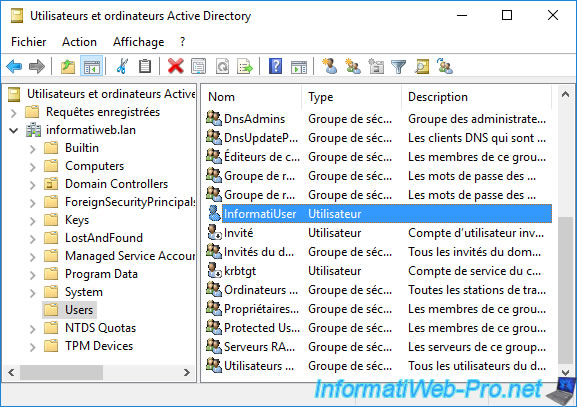

Maintenant que les fonctionnalités avancées de cette console sont activées, faites un double clic sur un compte d'utilisateur qui a déjà reçu un certificat pour EFS via l'inscription automatique.

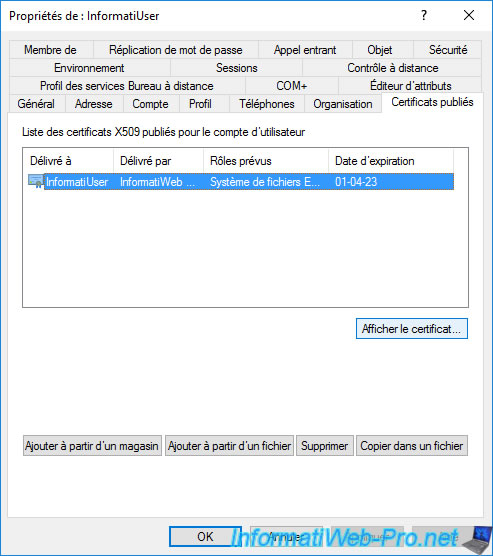

Si vous allez dans l'onglet "Certificats publiés", vous verrez que le certificat de cet utilisateur apparaitra.

Pour voir les détails de ce certificat, sélectionnez-le et cliquez sur : Afficher le certificat.

Note : cet onglet n'est visible que si les fonctionnalités avancées de cette console "Utilisateurs et ordinateurs Active Directory" ont été activées.

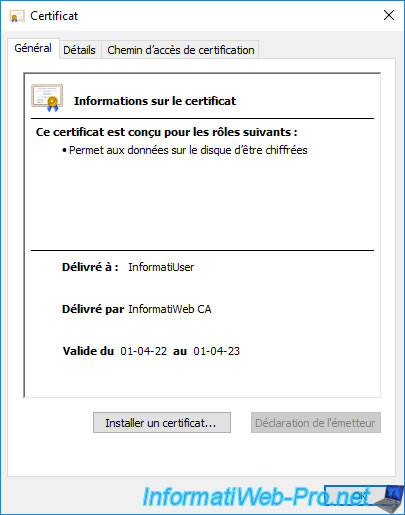

Comme vous pouvez le voir, il s'agit à nouveau du même certificat utilisateur, mais la clé privée associée n'est pas présente (étant donné que cela n'est pas indiqué en bas de la fenêtre).

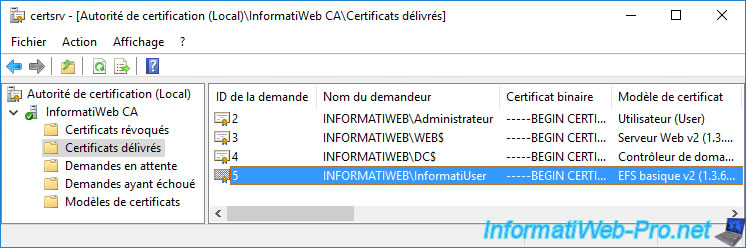

6.4. Certificat délivré visible depuis l'autorité de certification

Une copie du certificat inscrit (délivré) est aussi visible depuis votre autorité de certification.

Pour cela, ouvrez la console "Autorité de certification" et allez dans le dossier "Certificats délivrés".

Si vous faites un double clic sur celui-ci, vous verrez à nouveau le même certificat.

Mais, à nouveau, il s'agit de la copie publique de celui-ci.

La clé privée n'est donc pas disponible ici.

En résumé, le certificat public de cet utilisateur est visible depuis plusieurs endroits, mais la clé privée n'est disponible que dans le magasin de certificats "Personnel" de l'utilisateur sur l'ordinateur ou serveur où celui-ci l'a reçu.

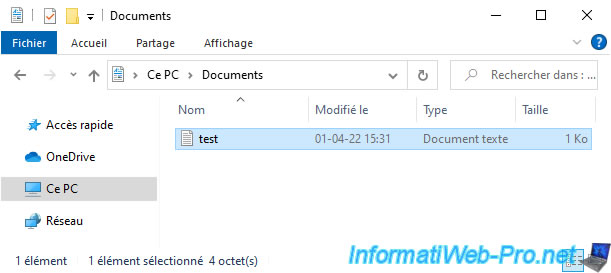

7. Chiffrer des données grâce au système de fichiers EFS

Pour chiffrer des données grâce au système de fichiers EFS, créez un fichier "test.txt" (par exemple).

Ensuite, faites un clic droit "Chiffrer" sur celui-ci.

Note : cette option est disponible grâce à la donnée que nous avons ajoutée dans le registre grâce aux stratégies de groupe (GPO).

Choisissez "Chiffrer le fichier uniquement" et cliquez sur OK.

Une fois le fichier chiffré, une icône jaune apparaitra sur celui-ci.

Note : sur les versions précédentes de Windows, le nom du fichier sera affiché en vert.

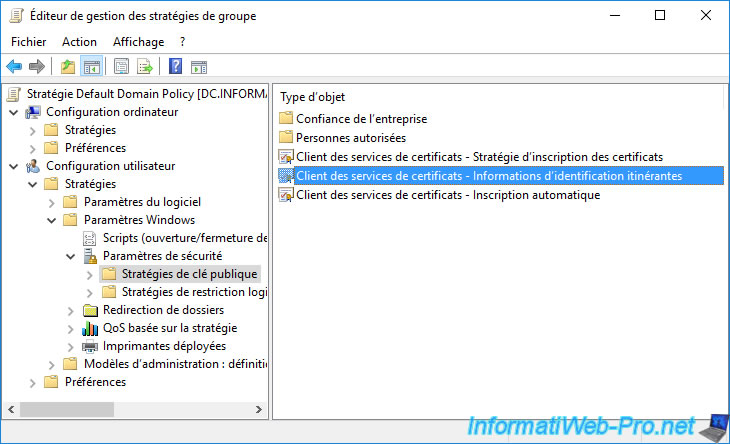

8. Activer l'itinérance des certificats

Pour le moment, un utilisateur ne peut obtenir un certificat que sur un ordinateur ou serveur.

Si il se connecte sur un autre ordinateur ou serveur, il ne recevra pas de certificat supplémentaire (basé sur le même modèle) automatiquement.

En effet, lors de la création du nouveau modèle de certificat "EFS basique v2", nous avions coché la case "Ne pas utiliser la réinscription automatique si un certificat dupliqué existe dans Active Directory".

Ce qui évite de délivrer plusieurs certificats différents (numéro de série et clés publiques / privées différents) au même utilisateur.

Néanmoins, pour qu'il puisse chiffrer des données depuis un ordinateur ou un serveur et les déchiffrer depuis un autre ordinateur ou serveur (s'il le souhaite), il est important que celui-ci puisse récupérer une copie de son certificat et de sa clé privée associée.

Pour cela, vous devrez activer l'itinérance des certificats.

Notez que l'itinérance des certificats est recommandée, que les profils itinérants soient activés ou non.

Si les profils itinérants sont activés, les certificats passent déjà d'un ordinateur à l'autre.

Pour activer l'itinérance des certificats, modifiez à nouveau les stratégies de groupe de votre domaine Active Directory et allez dans : Configuration utilisateur -> Stratégies -> Paramètres Windows -> Paramètres de sécurité -> Stratégies de clé publique.

Ensuite, faites un double clic sur le paramètre : Client des services de certificats - Informations d'identification itinérantes.

Activez ce paramètre et cliquez sur OK.

Pour éviter les conflits, vous pouvez choisir d'exclure les certificats des profils itinérants.

Que les profils itinérants soient activés ou non dans votre cas, nous vous recommandons de cliquer sur "OK" pour exclure les certificats des profils itinérants.

Ainsi, si vous décidez plus tard d'utiliser des profils itinérants, cette exclusion sera déjà paramétrée.

9. Test de l'itinérance des certificats

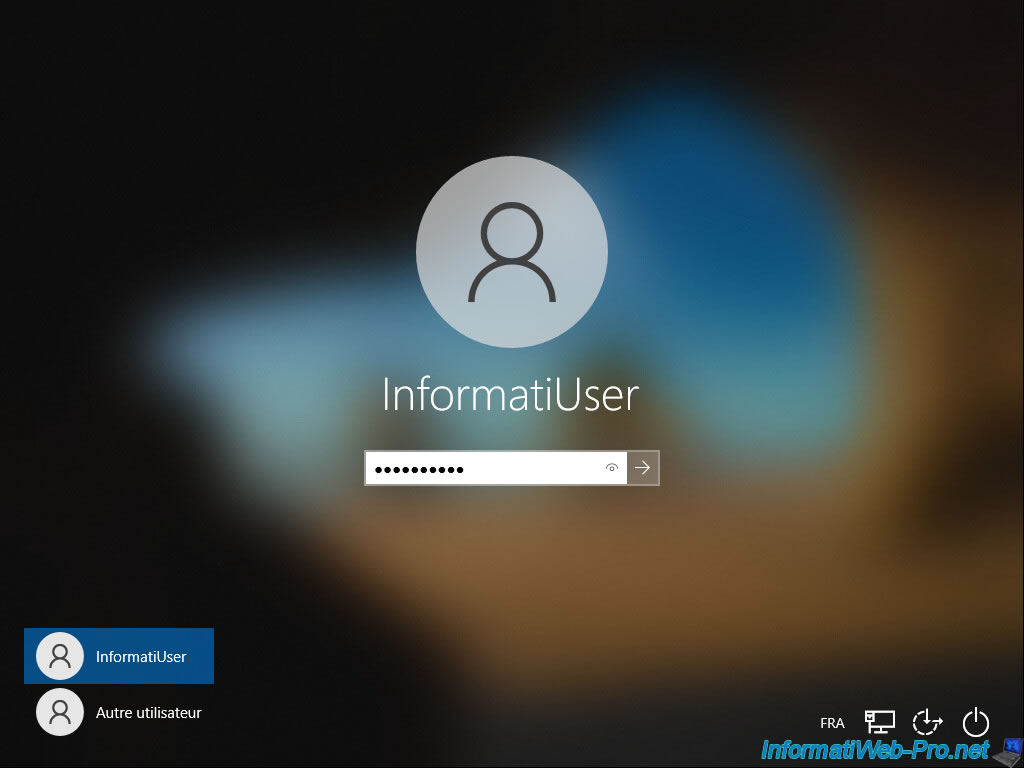

Pour commencer, connectez-vous sur l'ordinateur depuis lequel vous avez déjà reçu votre certificat utilisateur.

Important : pour que le certificat délivré, ainsi que sa clé privée associée soient stockés dans l'Active Directory, il est important que l'itinérance des certificats ait été configurée avant que l'utilisateur ne reçoive son certificat.

Dans le cas contraire, l'utilisateur devra se reconnecter, puis se déconnecter au moins une fois sur l'ordinateur ou serveur où il avait reçu son certificat, pour que cet utilisateur puisse récupérer automatiquement son certificat et sa clé privée depuis n'importe quel autre ordinateur ou serveur membre du même domaine Active Directory.

Etant donné que nous nous sommes reconnectés sur le même ordinateur que précédemment, notre certificat personnel est toujours présent, ainsi que sa clé privée associée.

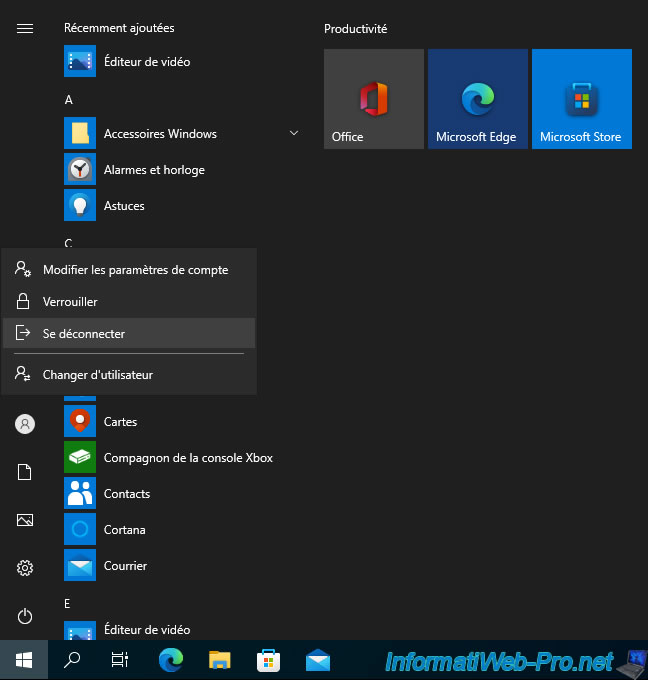

Maintenant, nous fermons notre session sur cet ordinateur pour qu'une copie de ce certificat et de sa clé privée associée soit stockée dans l'Active Directory.

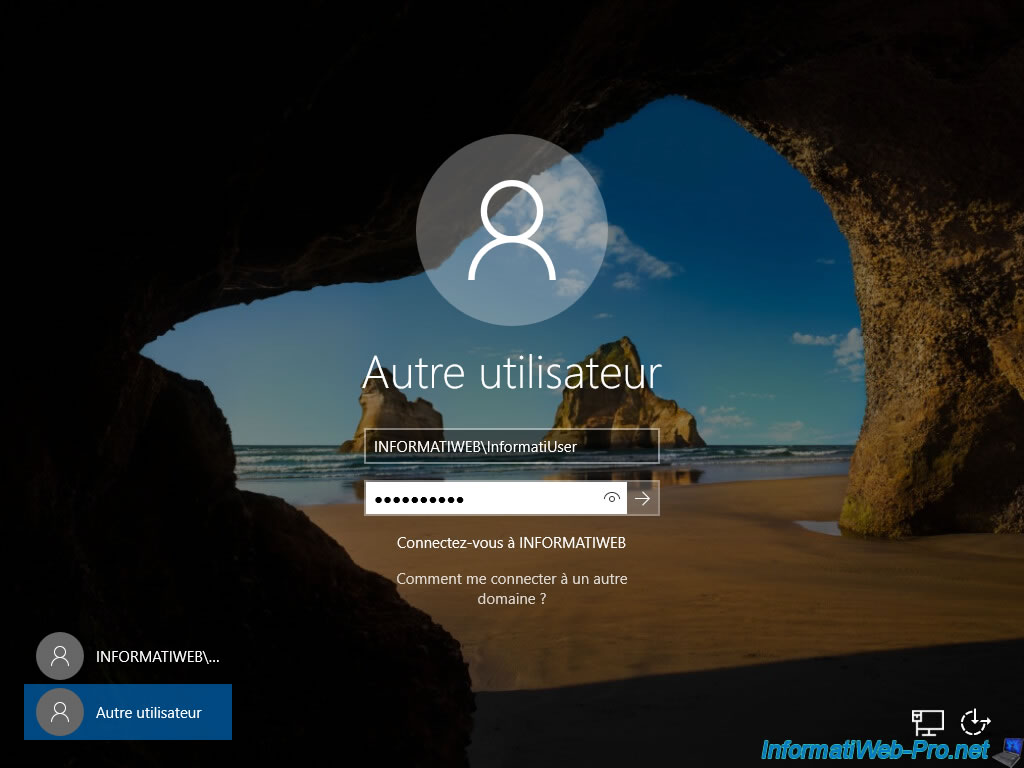

Nous nous connectons sur un de nos serveurs avec ce même utilisateur.

Nous utilisons la console "mmc" pour voir nos certificats utilisateurs et nous pouvons voir que notre certificat personnel, ainsi que sa clé privée associée sont présents.

Si vous faites un double clic sur ce certificat, vous verrez en bas de la fenêtre que la clé privée qui correspond à ce certificat est présente.

Contrairement à la copie du certificat visible depuis le contrôleur de domaine ou depuis votre autorité de certification.

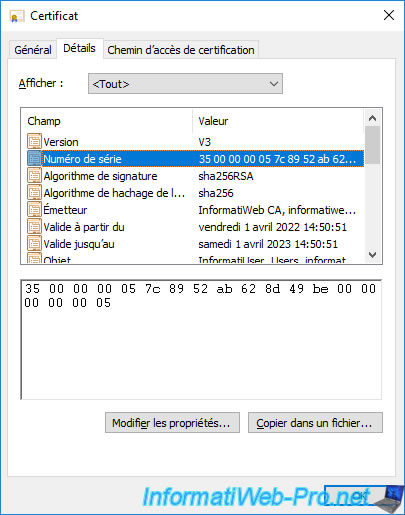

Si vous allez dans l'onglet "Détails", vous pourrez constater que le numéro de série de ce certificat est le même que celui que vous aviez reçu précédemment depuis un autre ordinateur de votre entreprise.

Il s'agit donc du même certificat.

Si vous vérifiez la clé publique de ce certificat, vous verrez qu'elle est également la même.

Ce qui signifie que cet utilisateur pourra sans problème chiffrer un fichier depuis un ordinateur et le déchiffrer depuis un autre ordinateur (étant donné que la paire "clé publique / clé privée" est identique pour lui).

Important : en entreprise, nous vous conseillons donc de configurer l'inscription automatique et l'itinérance des certificats avant de créer vos comptes d'utilisateurs.

Ainsi, lorsque vos utilisateurs auront leur compte d'utilisateur, ils recevront automatiquement un certificat à la 1ère ouverture de session et une copie de certificat et de la clé privée associée seront automatiquement transférés vers votre Active Directory lorsqu'ils fermeront leur session.

Rappelez-vous que la stratégie utilisateur est automatiquement mise à jour à l'ouverture de session, ainsi que périodiquement.

Attention : la suppression d'un certificat localement (via la console mmc, par exemple) supprimera aussi la copie du certificat et de la clé privée associée qui avaient été synchronisés vers l'Active Directory (le cas échéant).

Pour en savoir sur le fonctionnement de l'itinérance des certificats via l'Active Directory, référez-vous à la documentation officielle de Microsoft : Understanding credential roaming.

Partager ce tutoriel

A voir également

-

Articles 8/9/2023

A quoi sert et comment fonctionne le chiffrement ?

-

Articles 26/1/2024

SafeNet Authentication Client (SAC) - Installation et présentation

-

Windows Server 19/1/2024

WS 2016 - AD CS - Acheter des cartes à puce et se connecter via celles-ci

-

Windows Server 13/10/2023

WS 2016 - AD CS - Activer et utiliser l'inscription automatique de certificats

Pas de commentaire