Qu'est-ce qu'une autorité de certification (CA) et installer une CA d'entreprise sous Windows Server 2016

- Windows Server

- 15 septembre 2023 à 17:39

-

- 2/5

6. Configuration initiale de votre autorité de certification

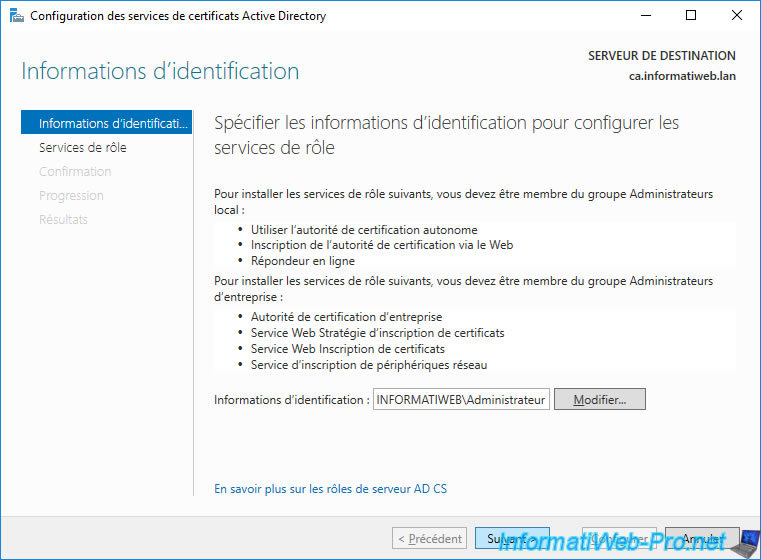

Comme expliqué précédemment, pour pouvoir installer et configurer une autorité de certification d'entreprise, vous devez faire partie du groupe "Administrateurs d'entreprise".

Cliquez sur Suivant.

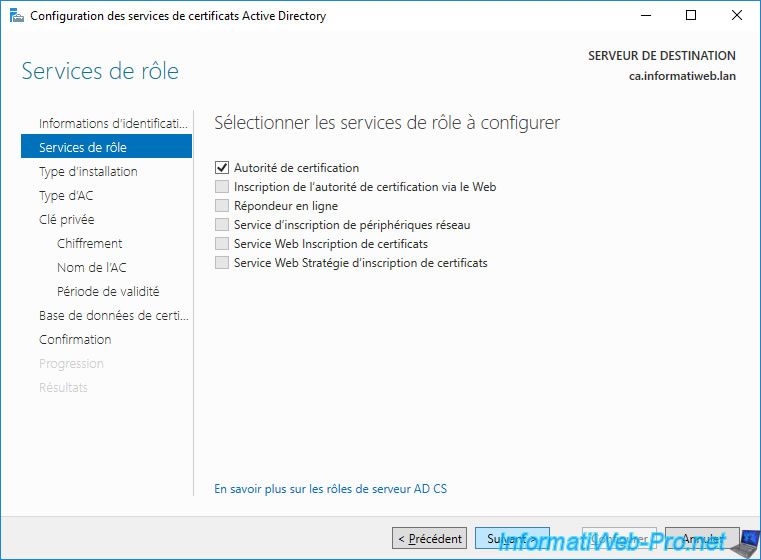

Cochez le rôle "Autorité de certification" pour le configurer et cliquez sur Suivant.

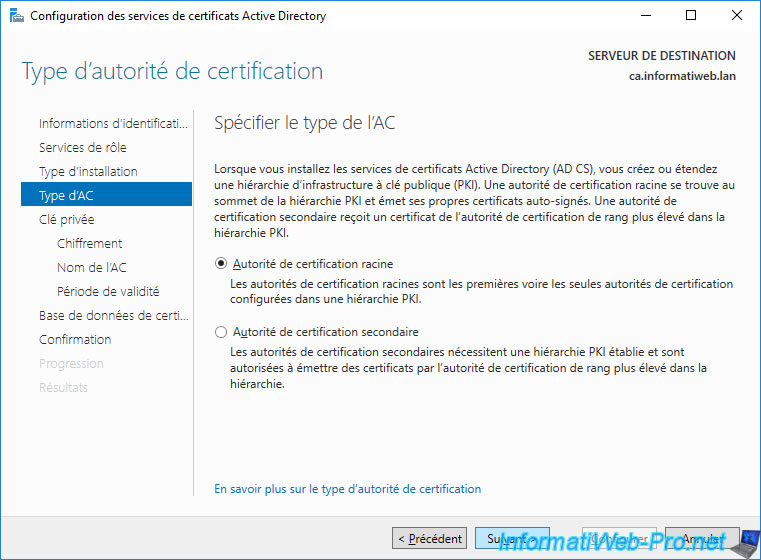

Comme expliqué précédemment, nous allons créer une autorité de certification d'entreprise sur un serveur qui est déjà joint à notre domaine Active Directory.

Pour comprendre à quoi servent ces 2 types d'autorités de certification, référez-vous à l'étape "2. Autorité de certification autonome ou d'entreprise ?" de ce tutoriel.

Etant donné que c'est votre 1ère autorité de certification, vous devrez créer une autorité de certification racine.

Dans le cas d'un environnement de test, l'utilisation d'une autorité de certification racine sera amplement suffisante.

Important : en entreprise, vous utiliserez plutôt une autorité de certification autonome pour l'autorité de certification racine et plusieurs autorités de certification d'entreprise en tant qu'autorité de certification secondaire.

Ainsi, vous pourrez révoquer le certificat d'une autorité de certification secondaire en cas de problème avec celle-ci sans que toute votre infrastructure tombe. En effet, lorsque vous révoquez le certificat d'une autorité de certification, tous les certificats émis par celle-ci deviendront invalides.

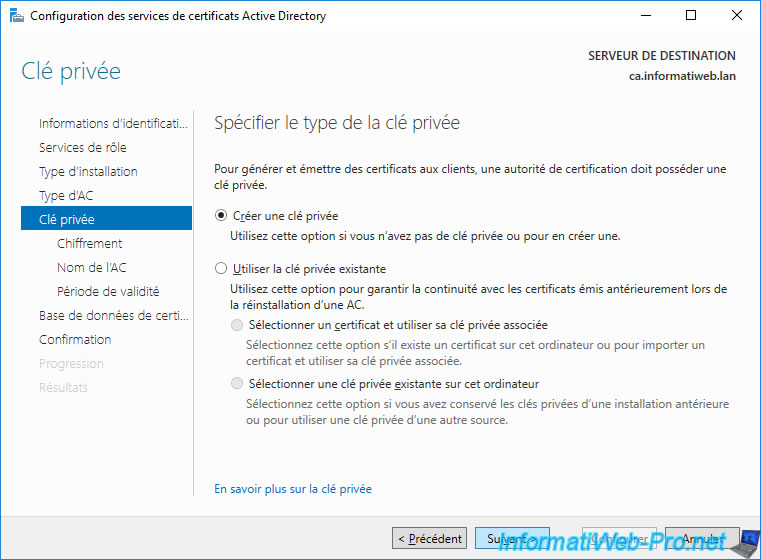

Lorsque vous créez une autorité de certification, vous devez créer une clé privée pour celle-ci.

En effet, c'est grâce à cette clé que votre autorité de certification signera les certificats qu'elle délivrera.

Lorsque vous souhaitez créer une autorité de certification, vous avez surement dû voir le terme "PKI" (qui signifie "Infrastructure à clé publique").

Ce qui fait référence à l'utilisation d'un chiffrement asymétrique. Si vous ne savez pas ce qu'est un chiffrement asymétrique, référez-vous à notre article "A quoi sert et comment fonctionne le chiffrement ?" pour mieux comprendre comment votre autorité de certification fonctionnera.

Une fois que vous savez comment fonctionne le chiffrement asymétrique, vous savez que celui-ci est basé sur une combinaison "clé publique / clé privée" qui possède un lien mathématique. Autrement dit, ce qui est chiffré par une clé privée ne peut être déchiffré qu'avec la clé publique.

Lorsque votre autorité de certification délivrera un certificat, elle signera celui-ci avec sa clé privée.

Ensuite, le client déchiffrera cette signature avec la clé publique de votre autorité de certification et pourra ainsi vérifier si ce certificat émane bien de celle-ci.

Vous verrez plus tard comment le client (serveur, ordinateur, ...) peut connaitre la clé publique de votre autorité de certification.

Note : l'option "Utiliser la clé privée existante" permet de réinstaller votre autorité de certification plus tard avec la même clé privée dans le cas où vous auriez un problème avec le serveur installé par le passé. L'avantage étant que les certificats déjà installés sur vos différents serveurs, ordinateurs ou comptes utilisateurs continueront d'être valides étant donné que la paire de clés (clé publique / clé privée) n'aura pas changé.

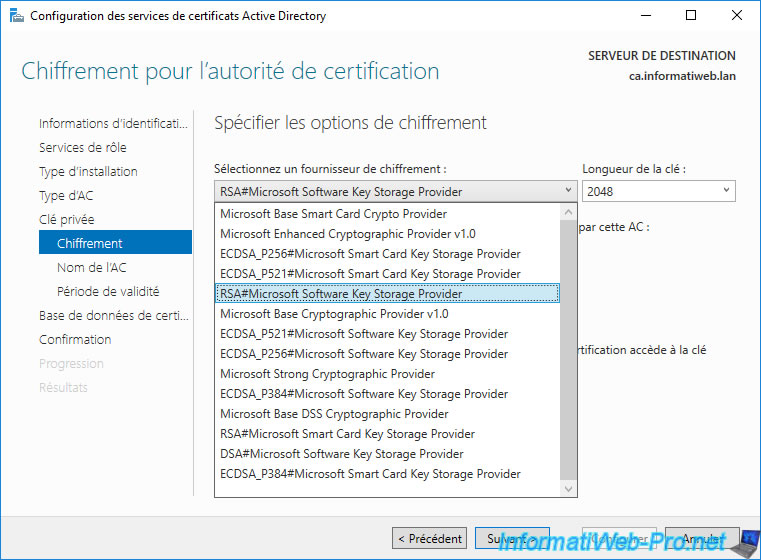

Lorsque vous créez une clé privée pour votre autorité de certification, vous devrez sélectionner :

- un fournisseur de chiffrement : laissez celui par défaut ou changez celui-ci si ce fournisseur de chiffrement n'est pas supporté par tous les périphériques (le cas échéant) et applications que vous devez sécuriser à l'aide de certificats.

Notez que cela influera sur les valeurs possibles des 2 autres paramètres : longueur de la clé et algorithme de hachage. - une longueur de clé : plus la taille de la clé est grande, plus la connexion sera sécurisée entre le client et le serveur où vous avez installé un de vos certificats.

Néanmoins, il est important de vérifier la compatibilité de vos différents services pour utiliser une longueur de clé suffisamment sécurisée tout en respectant leurs compatibilités.

Notez que cette longueur de clé sera utilisée pour le certificat de votre autorité de certification, ainsi que pour ceux délivrés par celle-ci.

De plus, si vous souhaitez changer la longueur de la clé plus tard, vous devrez réémettre tous les certificats émis par votre autorité de certification. - un algorithme de hachage : cet algorithme sera utilisé pour signer les certificats que votre autorité de certification (CA) émettra (délivrera).

Le choix par défaut sous Windows Server 2016 est "SHA256".

Attention : l'algorithme de hachage SHA-1 a été détecté comme non sécurisé et Microsoft Edge bloque d'ailleurs les sites web utilisant cet algorithme de hachage.

Microsoft recommande d'utiliser le SHA-2 (qui comprend : SHA256, SHA384 et SHA512).

Pour la case "Autorisez l'interaction de l'administrateur lorsque l'autorité de certification accède à la clé privée", celle-ci permet de requérir une action supplémentaire de la part de l'administrateur lorsque l'on tente d'utiliser la clé privée de votre autorité de certification.

Cette option est généralement utilisée avec des modules de sécurité matériels (HSM). Dans le cas contraire, le mot de passe de l'administrateur sera demandé avec toute opération de chiffrement.

Dans le doute, laissez ceux par défaut. En effet, cela est suffisant dans la plupart des cas.

Sources :

Voici la liste des fournisseurs de chiffrement disponibles sous Windows Server 2016.

Pour plus d'informations concernant les longueurs de clés et les algorithmes de hachage qu'ils supportent, référez-vous à la source "Certification Authority Guidance" citée précédemment.

Par défaut, le nom choisi par l'assistant pour le nom de votre autorité de certification est basé sur le nom NETBIOS de votre serveur, ainsi que le nom NETBIOS du domaine Active Directory auquel est joint ce serveur.

Etant donné que le nom commun d'une autorité de certification (AC) est le nom qui apparaitra côté client, il est recommandé d'indiquer un plus simple.

Par exemple : [le nom de votre entreprise] CA.

Ce qui donne dans notre cas : InformatiWeb CA.

Les 2 autres champs ("Suffixe du nom unique" et "Aperçu du nom unique") seront mis à jour automatiquement avec le nouveau nom commun choisi pour votre autorité de certification (AC).

Note : le format utilisé pour ces 2 champs est LDAP.

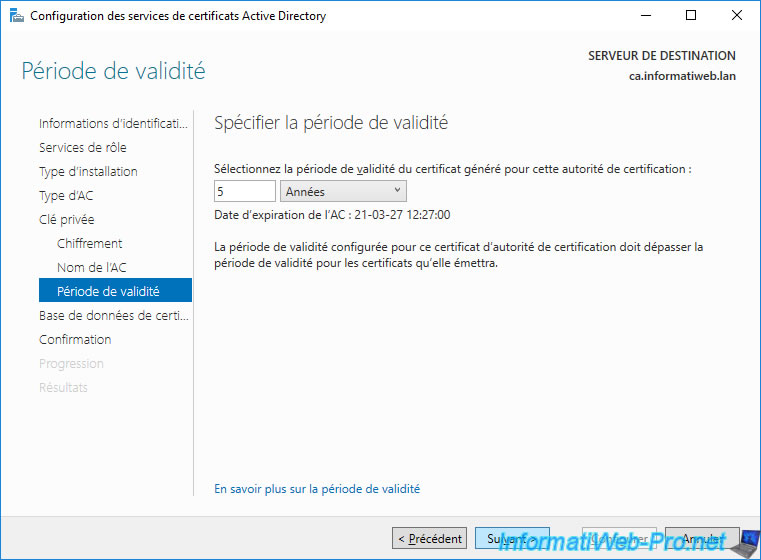

Comme expliqué précédemment, votre autorité de certification possède aussi un certificat.

Etant donné qu'il s'agit d'une autorité de certification racine (dans ce cas-ci), il s'agira d'un certificat auto-signé étant donné que votre autorité de certification se le délivrera à elle-même.

A l'étape "Période de validité", vous avez la possibilité de définir pendant combien de temps le certificat de cette autorité de certification sera valable.

Important : pour des raisons de sécurité, vous utiliserez une période de validité qui n'est pas trop élevée. Ainsi, en cas de vol du certificat, cela limitera les dégâts.

Néanmoins, il faut tout de même que la période de validité soit suffisamment longue pour ne pas passer votre temps à renouveler celui-ci.

De plus, si le certificat de votre autorité de certification expire, tous les certificats émis par cette autorité de certification (ainsi que ceux enfants, le cas échéant) deviendront invalides. Ce qui bloquera l'accès à tous les services sécurisés avec ces certificats.

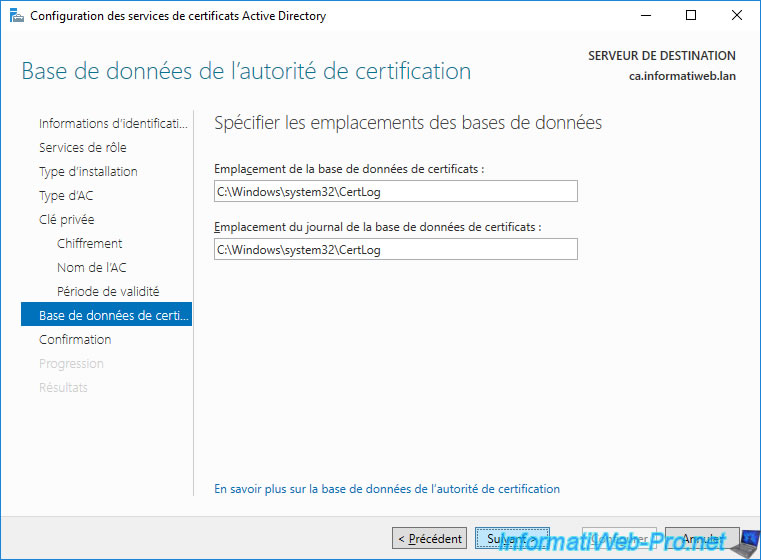

Par défaut, la base de données de certificats, ainsi que les fichiers journaux créés par votre autorité de certification seront stockés dans le dossier : C:\Windows\system32\CertLog.

Note : si vous souhaitez stocker ces données autre part, assurez-vous de configurer les listes de contrôle d'accès (ACL) sur ces dossiers pour éviter que des personnes ou des ordinateurs non autorisés n'aient accès à ces données.

Source : Installer l’autorité de certification.

Un résumé de la configuration de votre autorité apparait.

Cliquez sur Configurer.

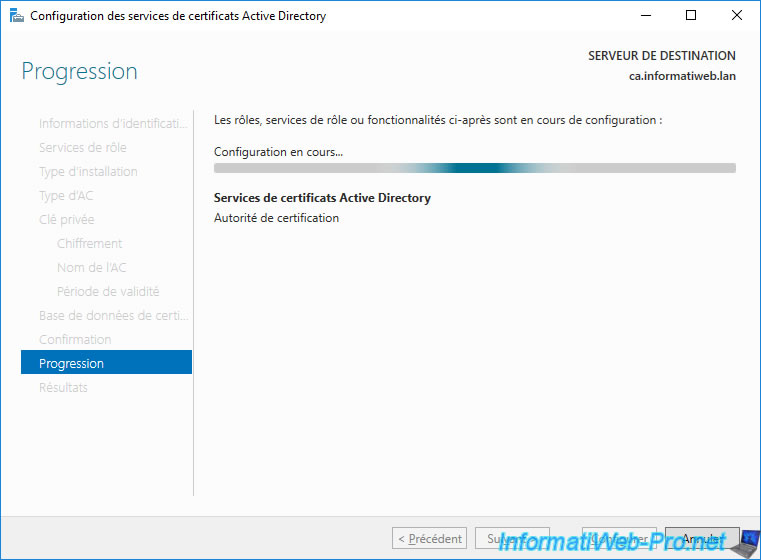

Patientez pendant la configuration de votre autorité de certification.

Le message "Configuration réussie" apparait.

Cliquez su Fermer.

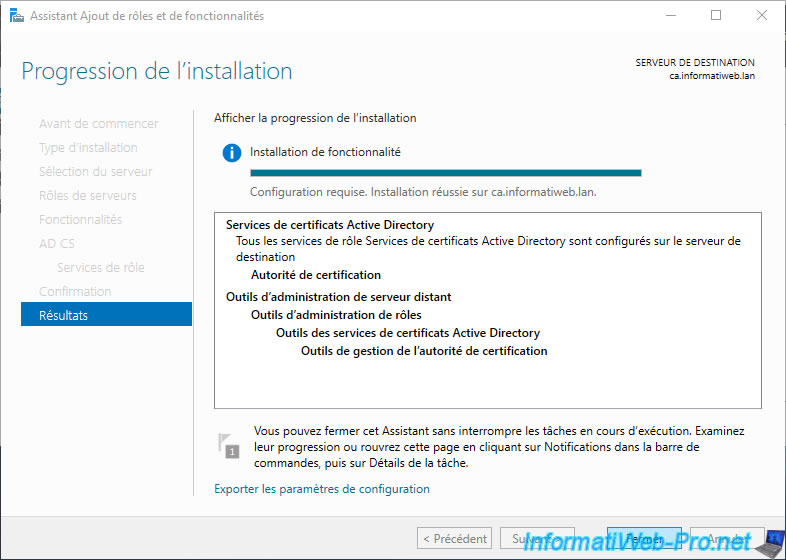

Maintenant que les services de rôle Services de certificats Active Directory ont été configurés, cliquez sur Fermer.

7. Liste de révocation

Lorsque vous délivrez des certificats depuis votre autorité de certification, vous avez la possibilité de révoquer (invalider) un de ces certificats pour bloquer son utilisation.

Ce qui peut être pratique lorsqu'un certificat a été volé ou la clé associée à un certificat a été compromis par un pirate, par exemple.

Pour que le client soit au courant de ce problème (et donc cette révocation de certificats), votre autorité de certification fournit une ou plusieurs listes de révocations. Ces listes de révocation permettent de lister tous les certificats qui ont été révoqués par votre autorité de certification.

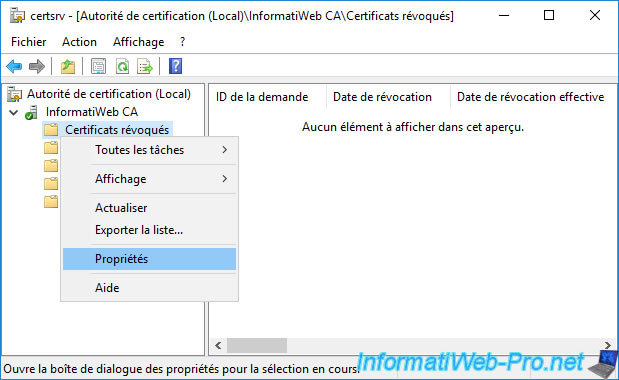

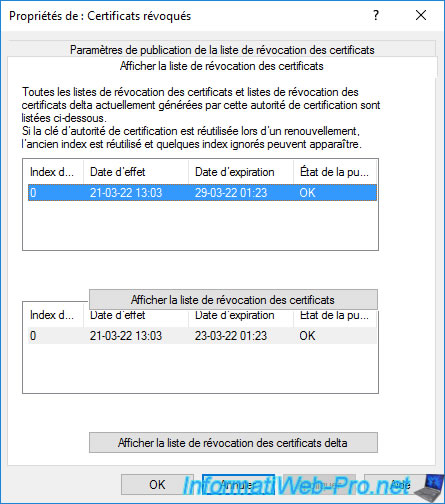

Pour voir les listes de révocation disponibles sur votre autorité de certification, ouvrez la console "Autorité de certification" (certsrv) et faites un clic droit "Propriétés" sur le dossier "Certificats révoqués".

Dans l'onglet "Afficher la liste de révocation des certificats" qui s'affiche, vous pourrez voir qu'une 1ère liste de révocation de certificats a déjà été publiée (bien que celle-ci soit actuellement vide).

Dans l'onglet "Paramètres de publication de la liste de révocation des certificats", vous pourrez choisir tous les combien de temps votre autorité de certification devra publier une liste de révocation de certificats (CRL).

Votre autorité de certification pourra également publier plus fréquemment des listes de révocation de certificats (CRL) delta.

La différence entre une liste de révocation des certificats (CRL) et la liste de révocation des certificats (CRL) delta est que :

- la liste de révocation des certificats (CRL) contient la liste de tous les certificats qui ont été révoqués jusqu'au moment où cette liste CRL a été publiée

- la liste de révocation de certificats (CRL) delta contient la liste de tous les certificats qui ont été révoqués entre la date de publication de la liste CRL de base et la date à laquelle cette liste CRL delta a été publiée.

Le principal avantage étant que cela évite aux clients de retélécharger la liste complète à chaque fois qu'un nouveau certificat est révoqué.

Notez que ces paramètres peuvent aussi être modifiés en ligne de commandes si vous le souhaitez grâce à l'outil "certutil" :

Batch

Certutil -setreg CACRLPeriod Weeks Certutil -setreg CACRLPeriodUnits 1 Certutil -setreg CACRLDeltaPeriod Days Certutil -setreg CACRLDeltaPeriodUnits 1

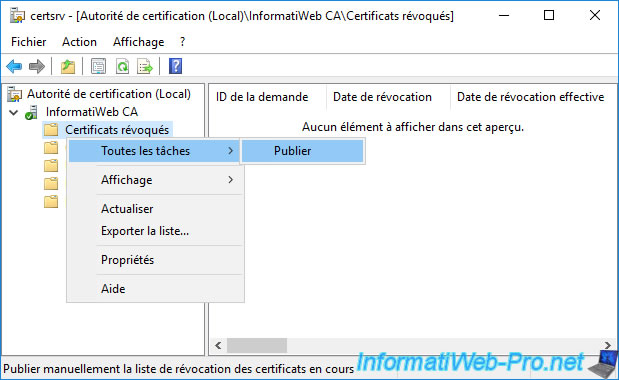

S'il n'y en a pas dans votre cas, vous pouvez facilement publier votre 1ère liste de révocation de certificats en faisant un clic droit "Toutes les tâches -> Publier" sur "Certificats révoqués".

Dans la fenêtre "Publier la liste de révocation des certificats" qui apparait, sélectionnez "Nouvelle liste de révocation des certificats" et cliquez sur OK.

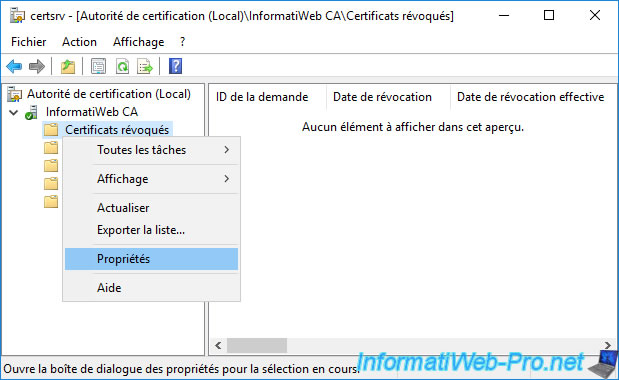

Ensuite, faites à nouveau un clic droit "Propriétés" sur "Certificats révoqués".

La liste de révocation publiée apparaitra dans l'onglet "Afficher la liste de révocation des certificats".

Partager ce tutoriel

A voir également

-

Articles 8/9/2023

A quoi sert et comment fonctionne le chiffrement ?

-

Articles 26/1/2024

SafeNet Authentication Client (SAC) - Installation et présentation

-

Windows Server 19/1/2024

WS 2016 - AD CS - Acheter des cartes à puce et se connecter via celles-ci

-

Windows Server 13/10/2023

WS 2016 - AD CS - Activer et utiliser l'inscription automatique de certificats

Pas de commentaire