- Windows Server

- AD CS

- 04 janvier 2015 à 11:57

-

- 1/4

Lorsque vous souhaitez sécuriser la connexion à un serveur web, un serveur "Terminal Server", ... vous devez utiliser un certificat SSL. Néanmoins, lorsque vous ne souhaitez pas payer un certificat SSL, vous utiliserez un certificat "auto-signé". Ce type de certificat permet de sécuriser la connexion mais le navigateur web ou le programme qui l'utilise vous affichera un avertissement car il s'agit d'un certificat "auto-signé". Le certificat n'a donc pas été vérifié par une autorité de certification de confiance.

Dans le cas d'un serveur Terminal Server, vous devez obligatoirement utiliser un certificat signé par une autorité de confiance pour pouvoir accéder aux "RemoteApps" via Windows (sans passer par le navigateur web). Dans ce cas précis, soit vous achetez un certificat SSL chez une autorité reconnue, soit vous créer une autorité de certification racine sur votre serveur et vous ajouterez votre certificat racine dans la liste des autorités de confiance du client.

Dans ce tutoriel, nous allons créer une autorité de certification racine d'entreprise (liée à l'Active Directory) et nous modifierons les stratégies de groupe pour que les clients de l'Active Directory reçoivent automatiquement le certificat de notre autorité de certification racine. Ainsi, notre autorité sera reconnue par les ordinateurs clients et aucun avertissement ne s'affichera concernant nos certificats SSL.

Pré-requis :

- un Active Directory

Fin du support de Windows Server 2012

Le support de Windows Server 2012 s'arrêtera le 10 Octobre 2023.

Nous vous conseillons donc de passer à une version plus récente, telle que : Windows Server 2016.

Pour installer une autorité de certification (CA), référez-vous à notre nouveau tutoriel : WS 2016 - AD CS - Qu'est-ce qu'une CA et installer une CA d'entreprise.

- Installation et configuration de l'autorité de certification racine d'entreprise

- Exportation du certificat de l'autorité racine

- Créer un nouveau modèle de certificat

- Demander un certificat

- Protéger le serveur Web IIS avec le certificat généré

- Distribuer le certificat aux clients de l'Active Directory

- Installer l'interface web de l'autorité de certification

- Aperçu de l'interface web de l'autorité de certification

- Configuration des protocoles HTTP et File pour les listes de révocations

- Révoquer un certificat

- Demander un nouveau certificat

- Révoquer le nouveau certificat

1. Installation et configuration de l'autorité de certification racine d'entreprise

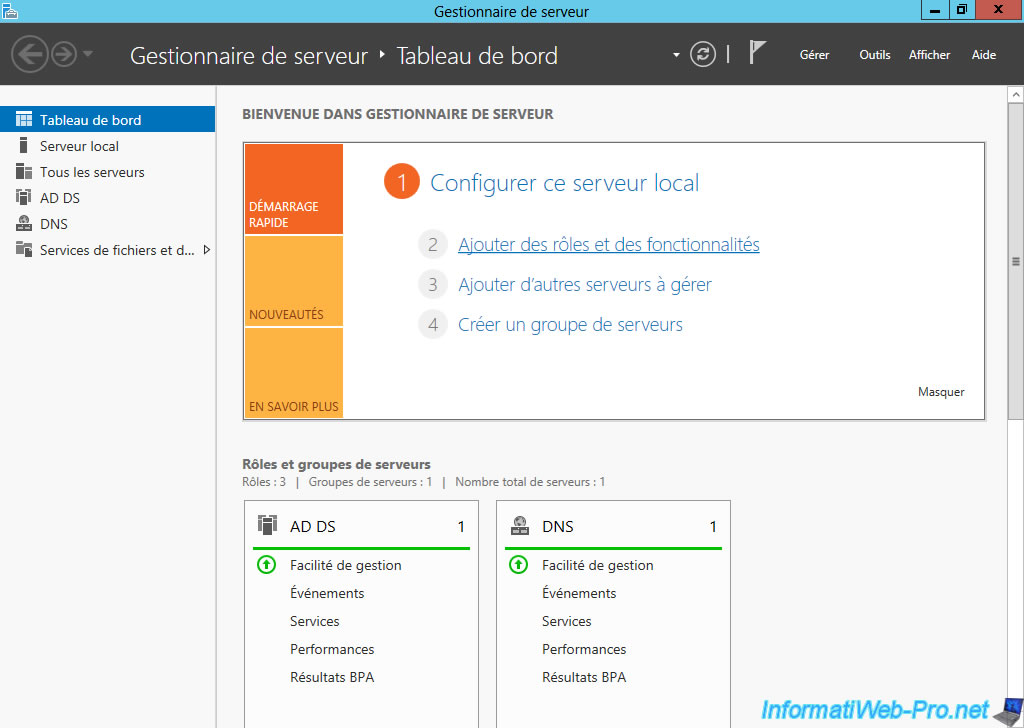

Pour commencer, nous allons installer notre autorité de certification racine. Pour cela, cliquez sur "Ajouter des rôles et des fonctionnalités".

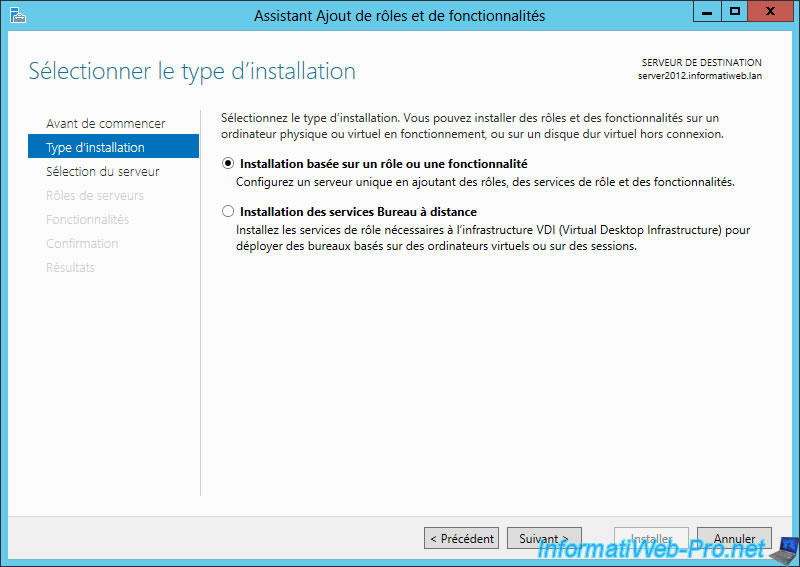

Sélectionnez "Installation basée sur un rôle ou une fonctionnalité".

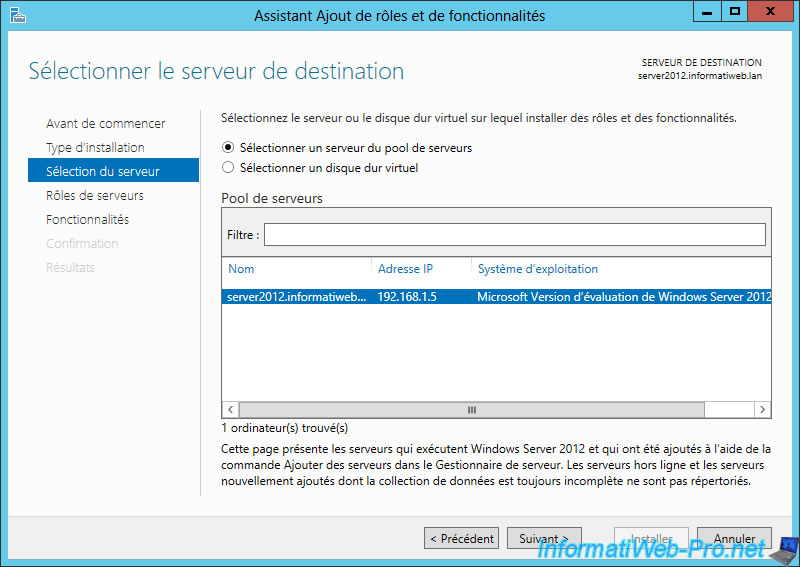

Sélectionnez le serveur de destination.

Cochez la case "Services de certificats Active Directory" (AD CS).

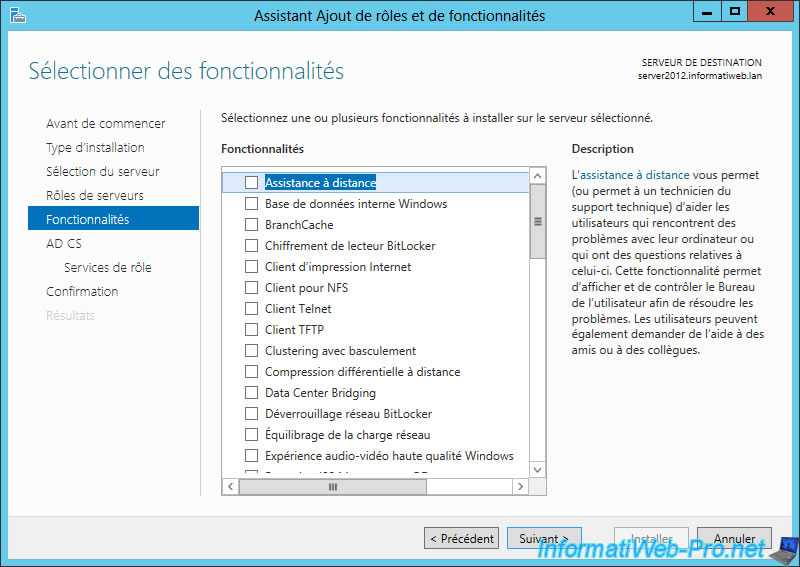

Pas de fonctionnalités supplémentaires.

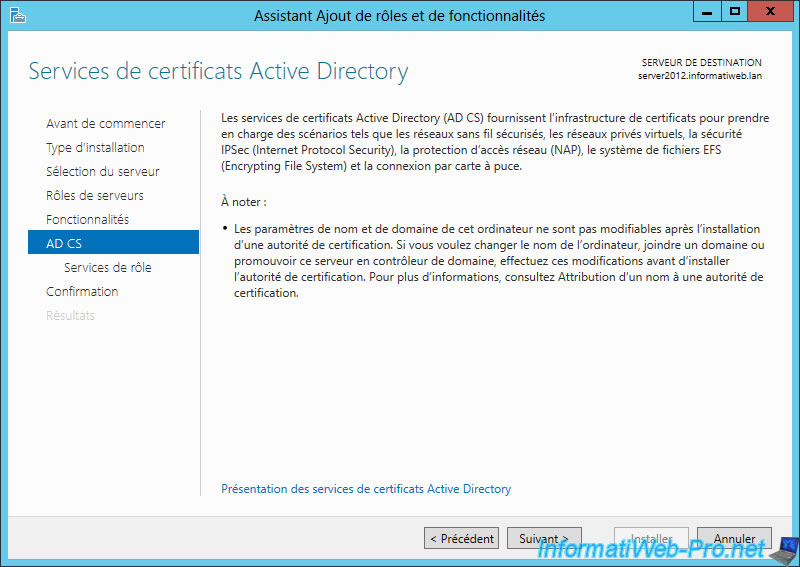

Windows vous affiche une description du rôle "Services de certificats Active Directory".

Cochez la case "Autorité de certification".

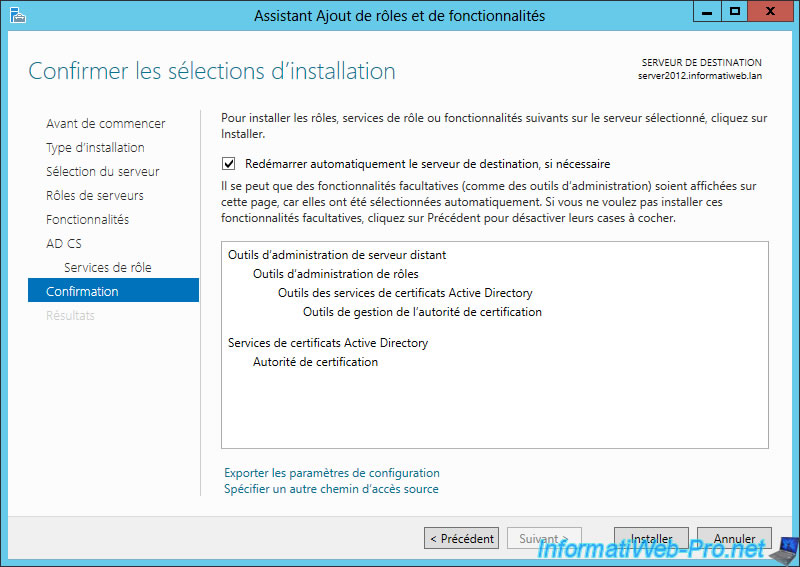

Cochez la case "Redémarrer automatiquement ..." et cliquez sur "Installer".

Une fois l'installation terminée, cliquez sur le lien "Configurer les services de certificats Active Directory sur le serveur de destination".

La fenêtre "Configuration des services de certificats Active Directory" s'affiche.

Cochez la case "Autorité de certification" pour configurer ce rôle.

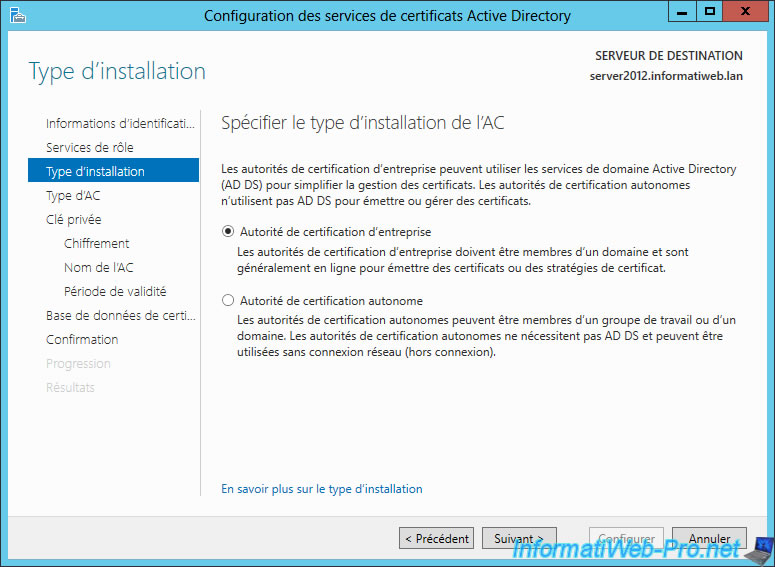

Sélectionnez "Autorité de certification d'entreprise".

Note : Si cette case est grisée, c'est que ce serveur n'est pas membre d'un Active Directory. Ce rôle peut être installé sur le même serveur en suivant notre tutoriel : "Windows Server 2012 - Créer un Active Directory".

Sélectionnez "Autorité de certification racine" car notre autorité ne sera pas dépendante d'une autre.

Informations concernant ces 2 types d'autorités :

- Par exemple, Google a créé une autorité de certification secondaire car il a fait signer le certificat de son autorité par "GeoTrust". Geotrust a fait signer son propre certificat d'autorité par "Equifax Secure CA". Et étant donné que le certificat de "Equifax Secure CA" est présent dans la liste des autorités de confiance sous Windows, l'autorité de certification de Google est donc valide ainsi que ses certificats.

- Dans notre cas, nous ne dépendrons d'aucune autorité de certification et nous devons donc distribuer notre certificat aux ordinateurs clients pour que nos certificats soient considérés comme valides. Ce type d'autorité de certification est donc intéressant pour un intranet (avec de préférence un Active Directory) mais est déconseillée pour un accès public. Etant donné que notre autorité n'est pas dans les autorités de certification de confiance par défaut, les personnes du monde entier verraient un avertissement concernant nos certificats. Si vous souhaitez utiliser vos certificats pour un site web public, vous devrez achetez vos certificats séparément ou créer une autorité secondaire comme Google.

Etant donné qu'il s'agit de la première installation de notre autorité de certification, nous allons créer une nouvelle clé privée.

Le 2ème choix vous permet de choisir la clé privée venant d'une ancienne installation de votre autorité de certification et vous permettra de garantir la continuité des certificats émis antérieurement à cette nouvelle installation.

Lors de l'écriture de ce tutoriel, vous pouviez utiliser le chiffrement par défaut (SHA1) qui était celui utilisé par Google pour ses certificats.

Attention : depuis 2022, utilisez l'algorithme de hachage "SHA256". Sinon, le navigateur web "Edge" bloquera l'accès au site web "sécurisé" avec un certificat dont l'algorithme est considéré comme faible.

Par défaut, les valeurs sont déjà indiquées mais vous pouvez modifier le nom commun de cette AC si vous le souhaitez. Lorsque vous accèderez à un site web sécurisé avec un de vos certificats, c'est ce nom commun qui s'affichera car il s'agit du vrai nom de l'autorité.

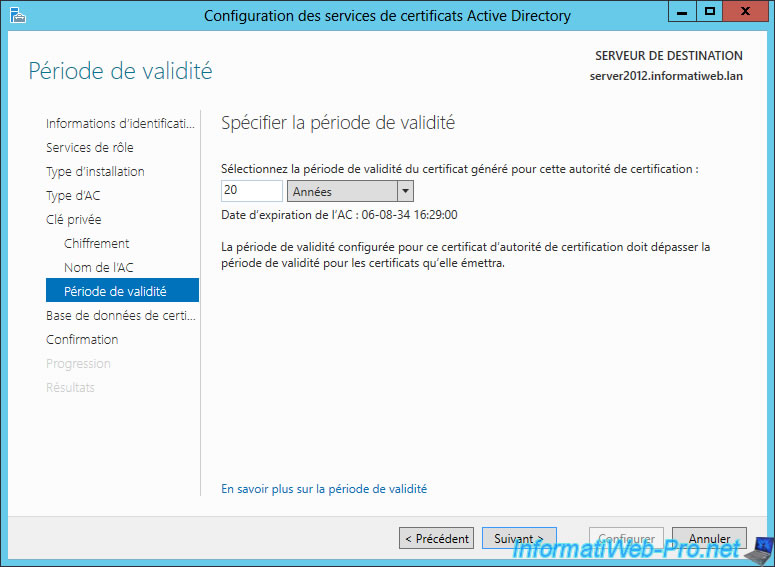

Indiquez une période de validité pour le certificat de votre autorité de certification.

Note : Comme indiqué sur cette image, la période de validité configurée pour ce certificat d'autorité de certification doit dépasser la période de validité pour les certificats qu'elle émettra.

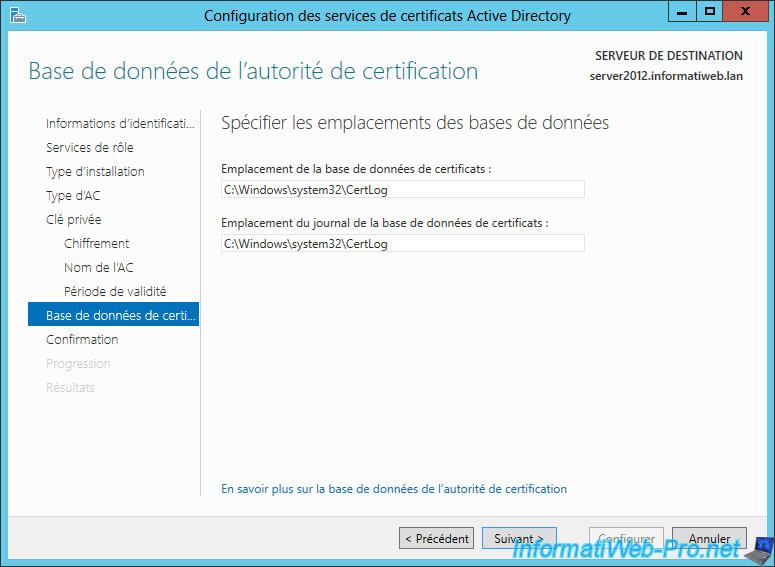

Laissez les dossiers des bases de données, par défaut.

L'assistant vous affiche un résumé de votre configuration.

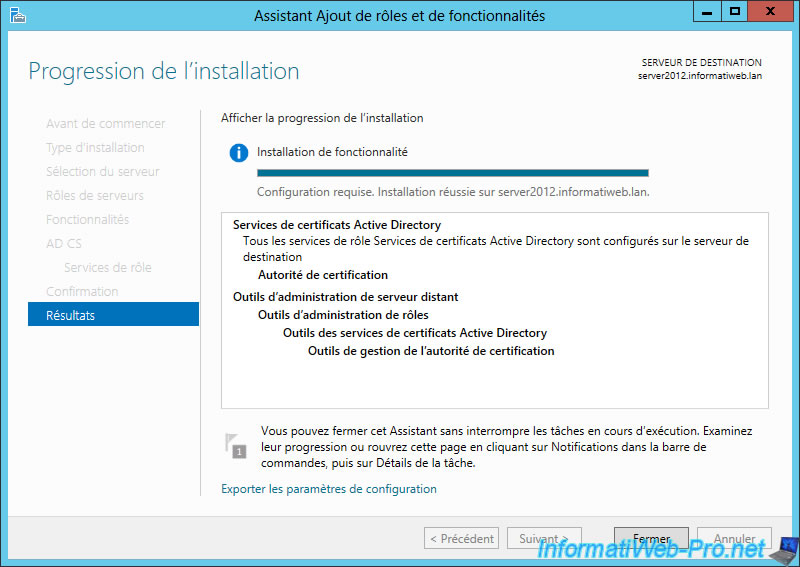

Notre autorité de certification est maintenant installée et configurée.

2. Exportation du certificat de l'autorité racine

Pour pouvoir distribuer notre certificat racine aux clients de l'Active Directory, nous aurons besoin de notre certificat racine.

Pour l'exporter, allez dans le coin en bas à gauche pour allez dans l'interface tactile puis tapez "mmc".

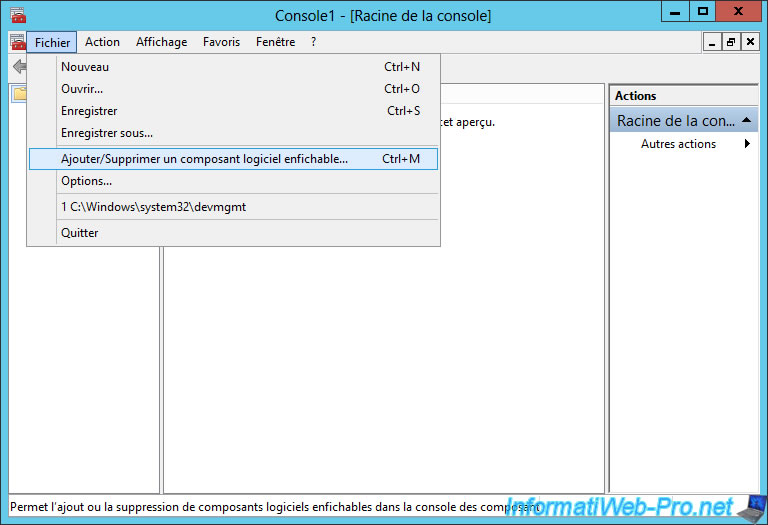

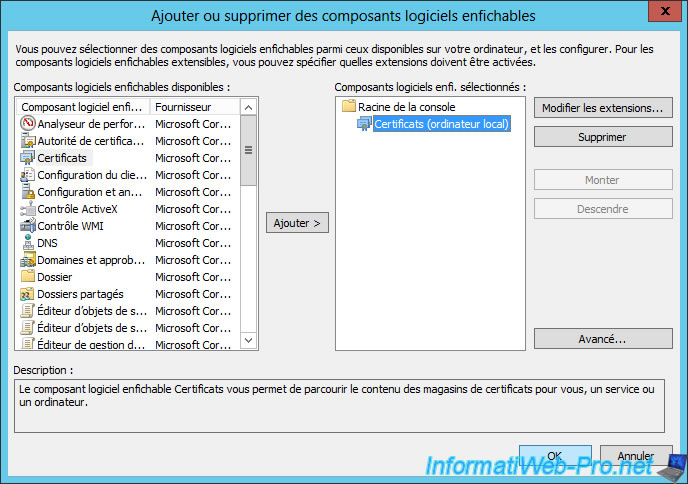

Dans la console qui s'ouvre, allez dans le menu "Fichier -> Ajouter/Supprimer un composant logiciel enfichable".

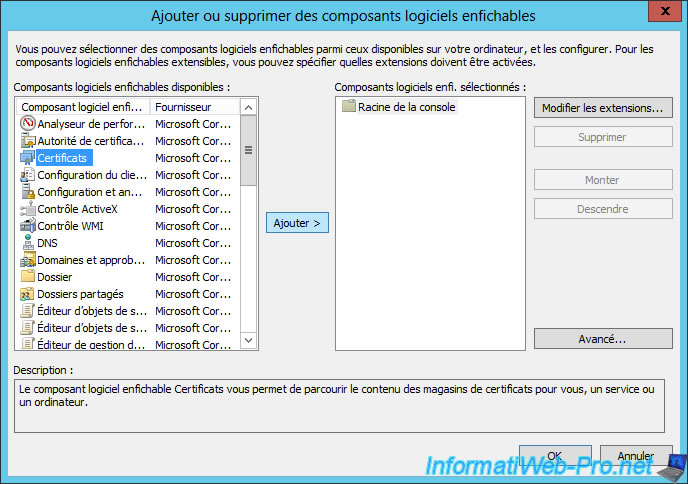

Sélectionnez "Certificats" dans la colonne de gauche et cliquez sur "Ajouter >".

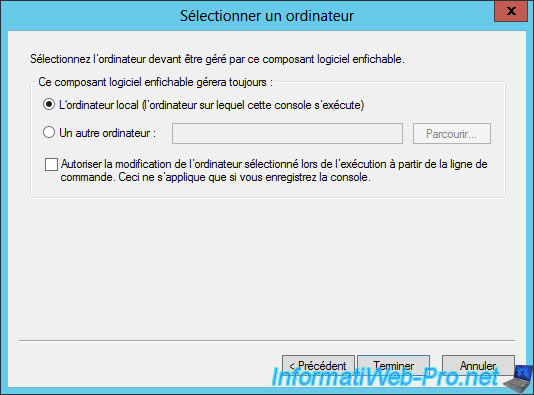

Sélectionnez "Un compte d'ordinateur".

Puis, "L'ordinateur local".

Le composant "Certificats (ordinateur local)" s'affichera dans la colonne de droite. Cliquez sur "OK".

En allant dans "Certificats ... -> Autorités de certification racines de confiance -> Certificats", vous verrez que notre certificat racine est déjà présent dans cette liste.

Les certificats que nous génèrerons seront donc considérés comme valides par notre serveur (uniquement).

Pour exporter ce certificat d'autorité racine au format ".cer" (donc : sans la clé privée),allez dans le dossier "Autorités de certification de confiance -> Certificats", sélectionnez le 1er qui correspond à votre autorité de certification et effectuez un clic droit "Toutes les tâches -> Exporter".

Pour exporter ce certificat d'autorité racine au format ".pfx" (donc : avec la clé privée), allez dans le dossier "Personnel -> Certificats" et effectuez un clic droit "Toutes les tâches -> Exporter" sur le certificat nommé avec le nom de votre autorité de certification.

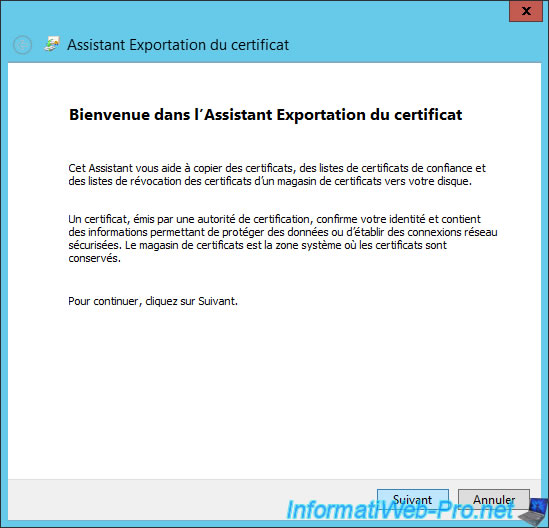

L'assistant d'exportation s'affiche.

Si vous êtes passé par le dossier "Personnel -> Certificats", vous pourrez cochez la case "Oui, exporter la clé privée" et sélectionnez le format "Echange d'informations personnelles - PKCS # 12 (.PFX)".

Si vous êtes passé par le dossier "Autorités de certification de confiance -> Certificats", vous pourrez exporter le certificat au format "X.509 binaire encodé DER (*.cer)".

Si vous avez choisi le format ".pfx", vous devrez indiquer un mot de passe pour protéger la clé privée exportée avec le certificat.

Cliquez sur "Parcourir" pour sélectionner le dossier où vous souhaitez exporter votre certificat.

Un résumé s'affiche.

Le certificat à été exporté.

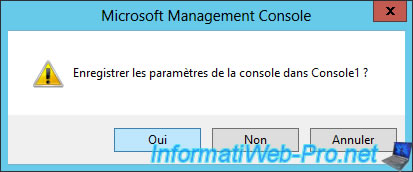

Fermez la console et cliquez sur "Oui" pour l'enregistrer. Ça vous fera gagner du temps quand vous souhaiterez gérer vos certificats.

Dans notre cas, nous allons l'enregistrer sur le bureau.

3. Créer un nouveau modèle de certificat

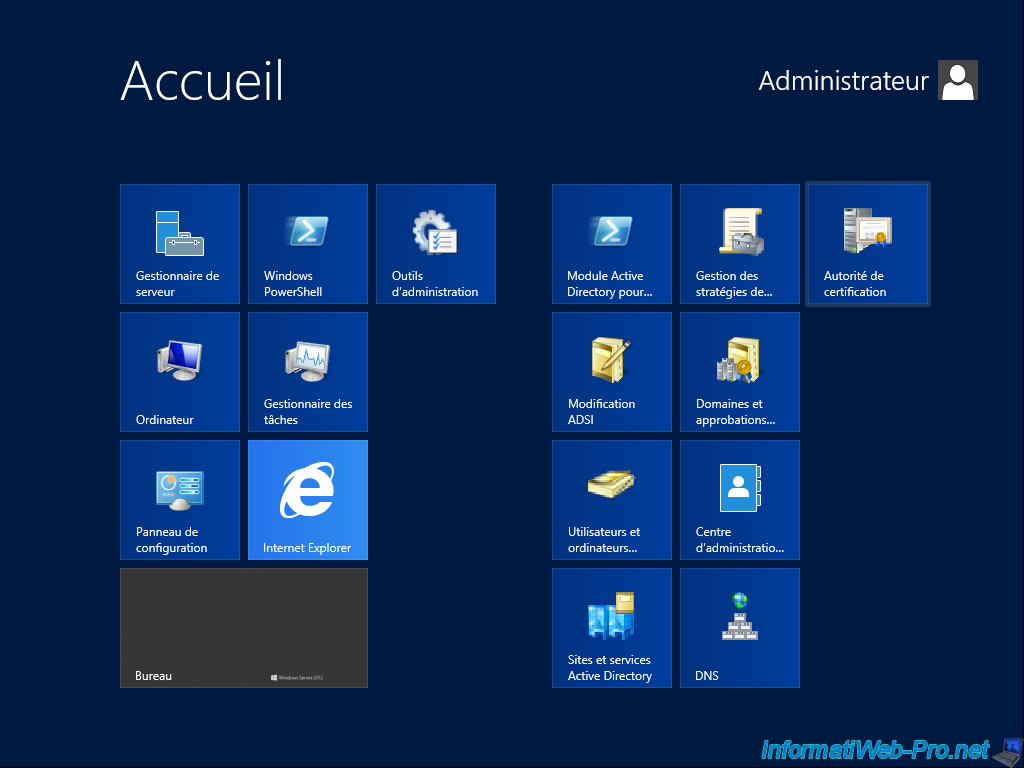

Pour gérer les modèles de certificats, retournez dans l'interface tactile et cliquez sur "Autorité de certification".

Note : Sous Windows Server 2012 R2, vous devrez d'abord cliquer sur la flèche en bas à gauche, pour trouver ce raccourci.

Allez dans "Autorité de certification (Local) -> [nom de votre autorité]" et effectuez un clic droit "Gérer" sur "Modèles de certificats".

Dupliquez le modèle "Serveur Web", par exemple. Car nous vous montrerons comment sécuriser le serveur web IIS.

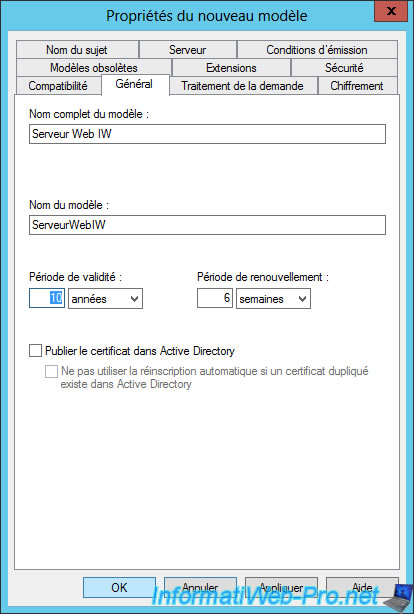

Renommer le nouveau modèle de certificat et modifiez la période de validité si vous le souhaitez.

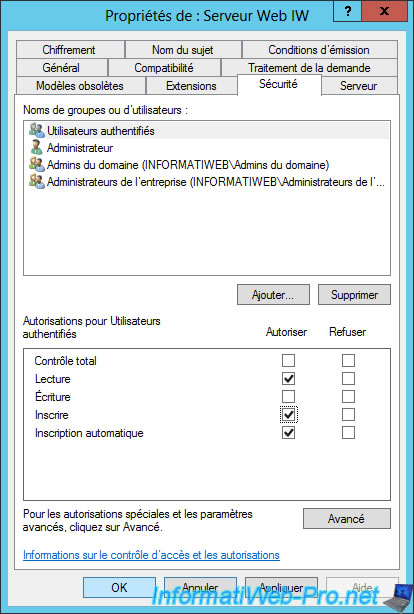

Ensuite, allez dans l'onglet "Sécurité" et modifiez les autorisations des "utilisateurs authentifiés" pour qu'ils puissent demander des certificats (inscriptions).

Cochez les cases "Inscrire" et "Inscription automatique".

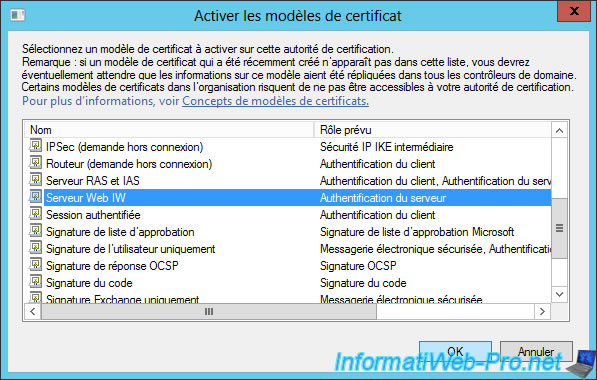

Comme vous pouvez le voir, le nouveau modèle n'est pas affiché par défaut. Pour que ce nouveau modèle de certificat s'affiche, vous devez effectuez un clic droit sur "Modèles de certificats" et cliquer sur "Nouveau -> Modèle de certificat à délivrer".

Sélectionnez votre nouveau modèle.

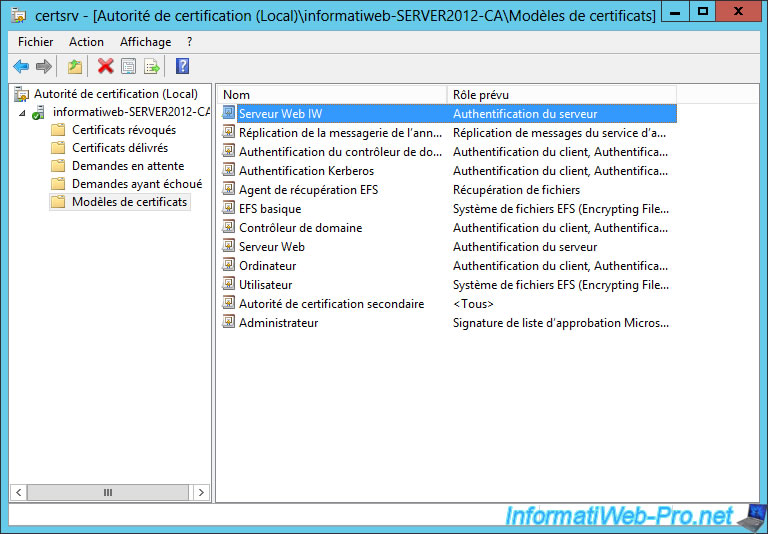

Votre nouveau modèle est affiché.

Partager ce tutoriel

A voir également

-

Articles 26/1/2024

SafeNet Authentication Client (SAC) - Installation et présentation

-

Windows Server 19/1/2024

WS 2016 - AD CS - Acheter des cartes à puce et se connecter via celles-ci

-

Windows Server 5/1/2024

WS 2016 - AD CS - Créer un agent de récupération pour récupérer des certificats

-

Windows Server 8/12/2023

WS 2016 - AD CS - Installer et configurer une CA racine et une CA secondaire

ça m'a vraiment aidé

petit point pour les certificat:

Le "SHA1" obsolète au mois de janvier 2016, il est donc déconseillé de le choisir. Sélectionnez "SHA256" .

puisque la derniere page dit que le certificats presente un probleme.

j aimerai savoir si cest la derniere etape!!!!

Vous devez être connecté pour pouvoir poster un commentaire