- Windows Server

- 22 décembre 2023 à 12:41

-

- 1/5

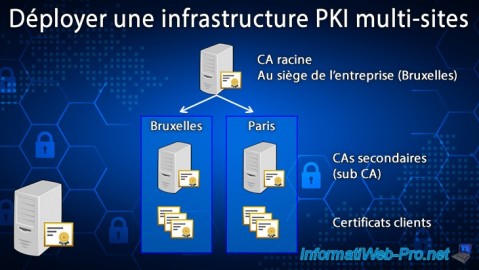

Lorsque vous souhaitez déployer des certificats dans une multinationale, il est très intéressant de créer une autorité de certification racine et plusieurs autorités de certification secondaires (une par pays ou par emplacement géographique).

Ainsi, cela permet de répartir la charge sur différentes autorités de certification et surtout de limiter les problèmes en cas de compromission de la clé privée d'une de vos autorités de certification secondaires (subordonnées).

- Pré-requis

- Installer l'autorité de certification racine autonome (au siège de l'entreprise)

- Installer les autorités de certification secondaires d'entreprise (sur chaque site physique)

- Configurer l'autorité de certification racine autonome

- Stockage des informations de l'autorité de certification racine autonome dans l'Active Directory

- Changer emplacements de publication CDP et AIA de l'autorité de certification racine autonome

- Publier les informations de votre autorité de certification racine autonome dans votre Active Directory

- Configurer autorités de certification secondaires d'entreprise (sur chaque site physique)

- Soumettre les demandes de vos autorités de certification secondaires à votre autorité de certification racine

- Exporter les certificats de vos autorités de certification secondaires

- Installer les certificats des autorités de certification secondaires d'entreprise

- Informations des autorités de certifications secondaires d'entreprise dans l'Active Directory

- Forcer la réplication des données Active Directory entre différents sites

- Autorités de certification reconnues par vos PCs clients

- Utiliser par défaut l'autorité présente sur votre site Active Directory

- Demander un certificat depuis la console mmc

1. Pré-requis

Pour ce tutoriel, nous utiliserons une infrastructure Active Directory multi-sites déjà configurée.

Comme expliqué dans le tutoriel cité précédemment, nous possédons donc 2 sites physiques (un 1er site à Bruxelles et un 2ème à Paris) avec 2 contrôleurs de domaine par site physique.

Lorsque vous déployez une infrastructure PKI dans une multinationale, vous ne pouvez avoir qu'une seule autorité de certification racine.

Vous déploierez donc celle-ci au siège de votre entreprise.

De plus, pour des raisons de sécurité, vous devriez utiliser une autorité de certification racine autonome qui devra rester hors connexion, puis éteinte la plupart du temps. Ceci permet de sécuriser au mieux sa clé privée.

Pour commencer, nous déploierons une autorité de certification racine autonome sur un serveur nommé "brux-root-ca" qui sera membre d'un groupe de travail. Cette autorité de certification racine autonome sera donc déployée au siège de votre entreprise (dans notre cas, à Bruxelles).

Ensuite, sur chaque site physique, vous déploierez une autorité de certification secondaire d'entreprise, dont le certificat sera signé par votre autorité de certification racine autonome.

Note : pour mieux comprendre comment fonctionnent les autorités de certifications racines autonomes et les autorités de certification secondaire d'entreprise, nous vous recommandons de lire d'abord notre tutoriel "WS 2016 - AD CS - Installer et configurer une CA racine et une CA secondaire".

En effet, une fois que vous aurez compris les notions expliquées dans le tutoriel cité précédemment, vous pourrez déployer plus facilement ces autorités de certification dans une multinationale.

2. Installer l'autorité de certification racine autonome (au siège de l'entreprise)

Pour commencer, installez votre autorité de certification racine autonome au siège de votre entreprise.

Conformément aux recommandations de Microsoft, vous devrez installer l'autorité de certification racine autonome sur un serveur qui restera hors connexion.

Ce qui signifie que celui-ci doit rester dans un groupe de travail et NON être membre d'un domaine Active Directory.

En effet, dans le cas d'une jonction à un domaine Active Directory, le canal sécurisé entre votre serveur et votre contrôleur de domaine sera forcément rompu un jour, étant donné que le serveur sera resté hors connexion trop longtemps.

D'où le fait que vous ne voyez que le nom NETBIOS "brux-root-ca" dans notre cas pour ce serveur.

Installez les services de certificats Active Directory.

Installez uniquement le service de rôle "Autorité de certification".

Note : étant donné que votre autorité de certification racine autonome restera hors connexion, les autres services de rôle (qui sont accessibles via le réseau) sont inutiles.

Les services de certificats Active Directory ont été installés.

Laissez cette fenêtre ouverte et ne cliquez pas tout de suite sur le lien affiché.

3. Installer les autorités de certification secondaires d'entreprise (sur chaque site physique)

Sur chaque site physique, installez les services de certificats Active Directory et sélectionnez au moins le service de rôle "Autorité de certification".

Etant donné qu'il s'agit d'autorités de certification secondaires d'entreprise, nos serveurs sont déjà liés à notre domaine Active Directory.

Nous installons une 1ère autorité de certification secondaire d'entreprise à Bruxelles sur notre serveur : brux-sub-ca.informatiweb.lan.

Puis, nous installons une 2ème autorité de certification secondaire d'entreprise à Paris sur notre serveur : paris-sub-ca.informatiweb.lan.

Les services de certificats Active Directory ont été installés sur nos 2 serveurs.

Encore une fois, laissez cette fenêtre ouverte et ne cliquez pas tout de suite sur le lien affiché.

4. Configurer l'autorité de certification racine autonome

Sur votre future autorité de certification racine autonome, cliquez sur le lien "Configurer les services de certificats Active Directory ..." affiché par l'assistant d'ajout de rôles et de fonctionnalités.

L'assistant "Configuration de certificats Active Directory" apparait.

Bien évidemment, la configuration s'effectuera avec le compte Administrateur local de ce serveur.

Cochez la case "Autorité de certification" et cliquez sur Suivant.

Sélectionnez "Autorité de certification autonome".

Note : l'option "Autorité de certification d'entreprise" est grisée, car votre serveur se trouve dans un groupe de travail et non dans un domaine Active Directory.

Sélectionnez "Autorité de certification racine".

Sélectionnez "Créer une clé privée" étant donné qu'il s'agit d'une nouvelle autorité de certification.

Laissez les options de chiffrement par défaut.

Pour plus d'informations concernant ces options de chiffrement, référez-vous à notre tutoriel : WS 2016 - AD CS - Qu'est-ce qu'une CA et installer une CA d'entreprise.

Note : n'utilisez PAS le SHA1, car cet algorithme est détecté comme non sécurisé à l'heure actuelle.

Indiquez un nom pour votre autorité de certification racine.

Dans notre cas, nous l'avons nommée "InformatiWeb Root CA (Brux)" étant donné qu'il s'agit de notre autorité de certification racine et que celle-ci se trouve au siège de notre entreprise (à Bruxelles).

Spécifiez une période de validité suffisante pour votre autorité de certification racine, car les certificats émis par cette autorité de certification ne pourront pas être valides au-delà de cette période de validité.

Laissez les emplacements des bases de données par défaut.

Un résumé de la configuration de votre autorité de certification racine autonome apparait.

Cliquez sur Configurer.

Une fois la configuration terminée, le statut "Configuration réussie" apparaitra.

Partager ce tutoriel

A voir également

-

Articles 8/9/2023

A quoi sert et comment fonctionne le chiffrement ?

-

Articles 26/1/2024

SafeNet Authentication Client (SAC) - Installation et présentation

-

Windows Server 19/1/2024

WS 2016 - AD CS - Acheter des cartes à puce et se connecter via celles-ci

-

Windows Server 13/10/2023

WS 2016 - AD CS - Activer et utiliser l'inscription automatique de certificats

Vous devez être connecté pour pouvoir poster un commentaire