- VMware

- VMware vCenter Server (VCSA), VMware vSphere

- 25 octobre 2024 à 13:03

-

- 1/7

Dans un environnement de production, il est important d'utiliser des certificats numériques pour sécuriser la connexion entre votre ordinateur et le serveur VMware vCenter Server (VCSA) auquel vous tentez d'accéder.

De plus, l'utilisation de certificats signés par votre autorité de certification vous permet de vérifier automatiquement l'identité du serveur auquel vous tentez d'accéder et ainsi bloquer la connexion en cas de problème.

- Certificat SSL non valide utilisé par défaut par VMware vCenter Server (VCSA)

- Gestion des certificats sous VMware vCenter Server (VCSA)

- Autorité de certification VMCA (VMware Certificate Authority) utilisée par défaut

- Utiliser VMCA en tant qu'autorité de certification subordonnée (secondaire)

- Utiliser des certificats personnalisés pour tous les composants de VMware vSphere

- Utiliser le modèle Hybride (certificats personnalisés uniquement pour le client web)

- Créer un modèle de certificats pour le certificat machine de VMware vCenter Server

- Créer la demande de certificat pour le certificat de machine du serveur VMware vCenter Server (VCSA)

- Request a certificate from your certification authority on Windows Server

- Obtain the private key generated by your server when requesting certificate signing

- Remplacer le certificat SSL de machine de VMware vCenter Server

- Renouveler les certificats SSL utilisés en interne par VMware vSphere (facultatif)

- Exporter le certificat de votre autorité de certification

- Ajouter le certificat de votre autorité de certification dans les certificats racines approuvés de votre serveur vCenter Server (VCSA)

- Nouveau certificat SSL pas pris en compte

- Mettre à jour le certificat SSL utilisé par VMware vCenter Server (VCSA)

- Réinitialiser le certificat SSL machine (en cas de problème)

- Certificats SSL des hôtes VMware ESXi considérés comme non valides

- Faire confiance aux certificats SSL émis par l'autorité de certification VMCA

- Certificats des hôtes VMware ESXi considérés comme valides

1. Certificat SSL non valide utilisé par défaut par VMware vCenter Server (VCSA)

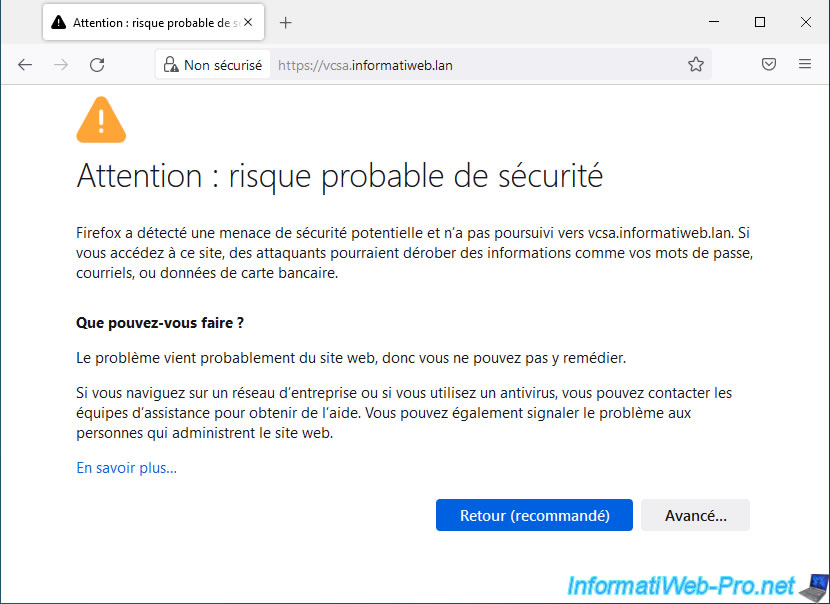

Par défaut, lorsque vous tentez d'accéder à l'interface web de votre serveur VMware vCenter Server (VCSA), un avertissement s'affiche.

Sous Mozilla Firefox, vous recevrez l'avertissement "Attention : risque probable de sécurité".

Pour accéder tout de même à l'interface web de votre serveur, cliquez sur : Avancé.

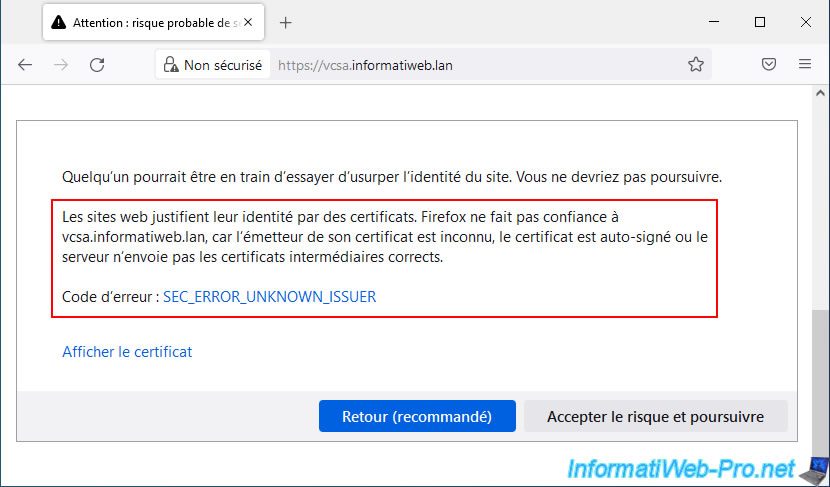

Ensuite, Firefox vous indiquera qu'il ne fait pas confiance à [nom de domaine ou adresse IP de votre serveur VCSA], car l'émetteur de son certificat est inconnu.

L'émetteur correspondant à l'autorité de certification ayant délivré le certificat utilisé pour sécuriser la connexion à votre serveur.

Le code d'erreur affiché est : SEC_ERROR_UNKNOWN_ISSUER.

Cliquez sur "Afficher le certificat" pour voir le certificat utilisé ou sur "Accepter le risque et poursuivre" pour ignorer cet avertissement.

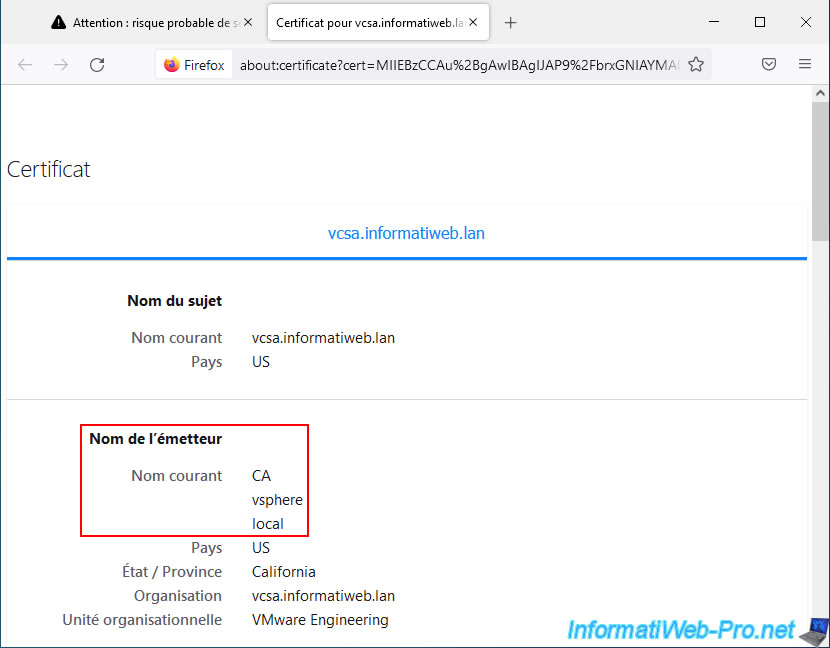

Si vous cliquez sur le lien "Afficher le certificat", vous verrez que le certificat :

- est valide pour (nom du sujet / nom courant) : [nom de domaine de votre serveur VCSA]

- a été émis par l'autorité de certification fictive (nom de l'émetteur / nom courant) : CA vsphere local

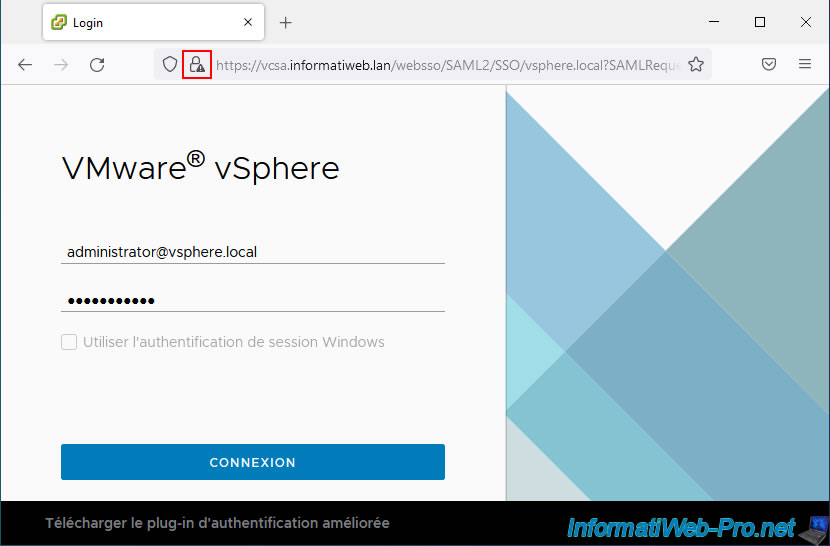

Si vous ignorez cet avertissement, votre navigateur web vous indiquera qu'il y a un problème avec la sécurisation de la connexion à ce serveur.

Connectez-vous en tant que : administrator@vsphere.local.

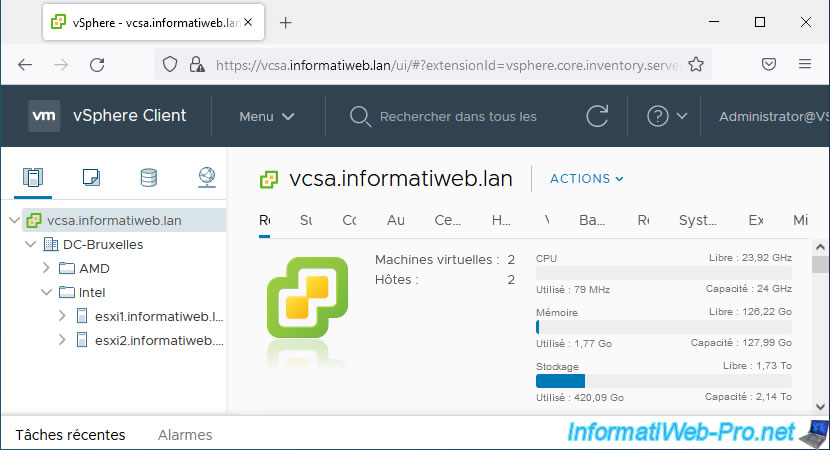

Une fois connecté, vous pourrez accéder au VMware vSphere Client apparaitra.

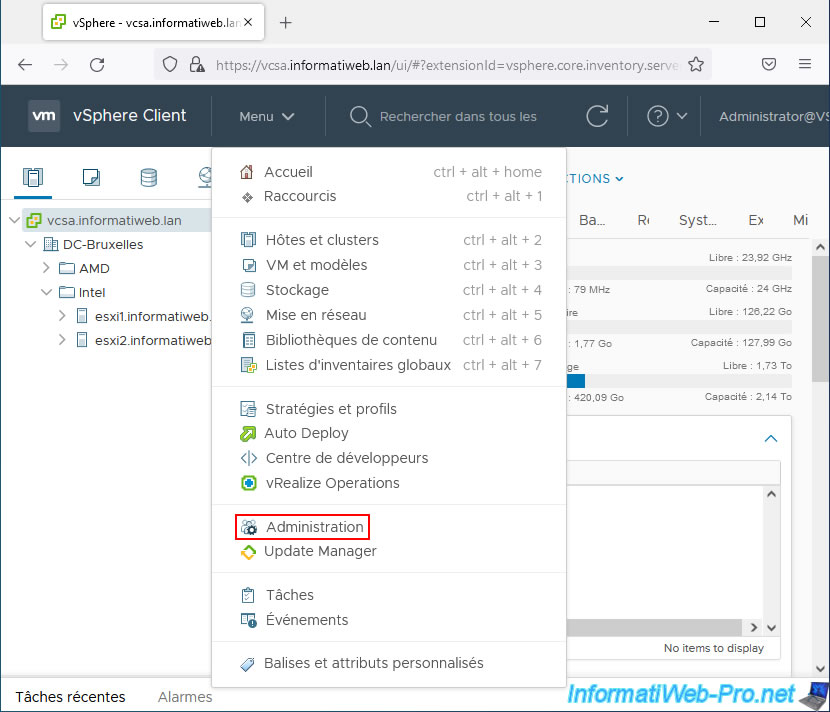

Allez dans le menu et cliquez sur : Administration.

Dans le menu de gauche qui apparait, cliquez sur : Certificats -> Gestion des certificats.

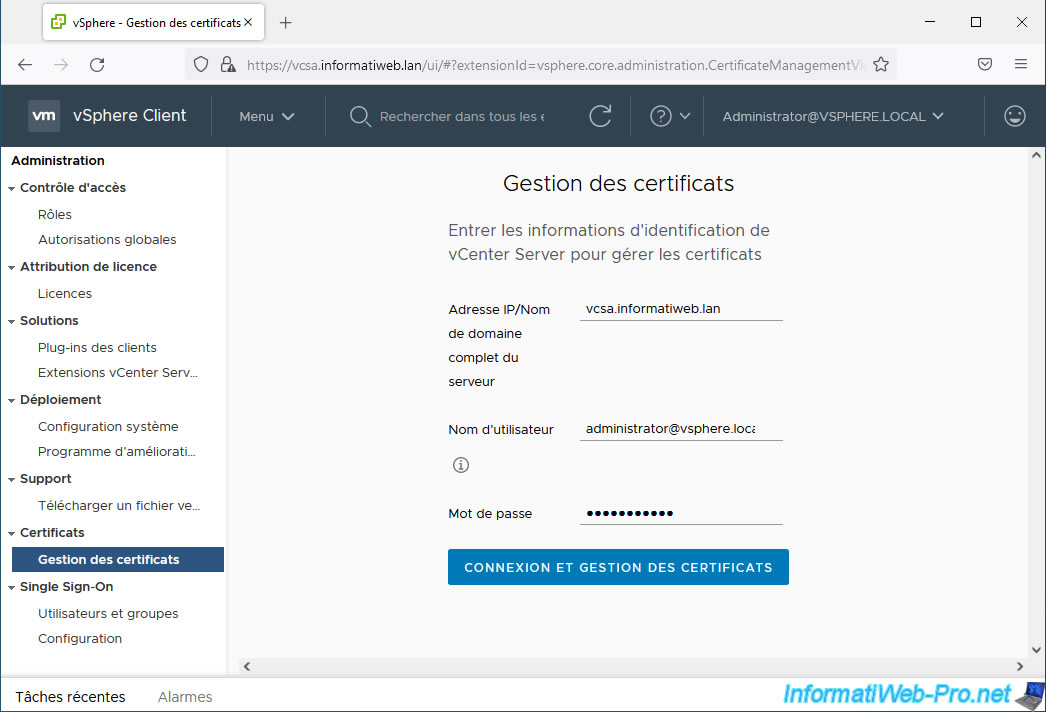

Sur la page "Gestion des certificats" qui s'affiche, indiquez :

- Adresse IP/Nom de domaine complet du serveur : "localhost" pour gérer les certificats du serveur VMware vCenter Server (VCSA) sur lequel vous vous trouvez actuellement ou l'adresse IP ou le nom de domaine du serveur VMware vCenter Server (VCSA) souhaité.

Dans notre cas, nous avons indiqué le nom de domaine de notre serveur VMware vCenter Server (VCSA) : vcsa.informatiweb.lan. - Nom d'utilisateur : le nom d'utilisateur d'un utilisateur autorisé à gérer les certificats sur le serveur souhaité.

Dans ce tutoriel, nous utiliserons le compte "administrator@vsphere.local" créé lors de l'installation de VMware vCenter Server (VCSA). - Mot de passe : le mot de passe du compte d'utilisateur indiqué ci-dessus

Ensuite, cliquez sur le bouton : Connexion et gestion des certificats.

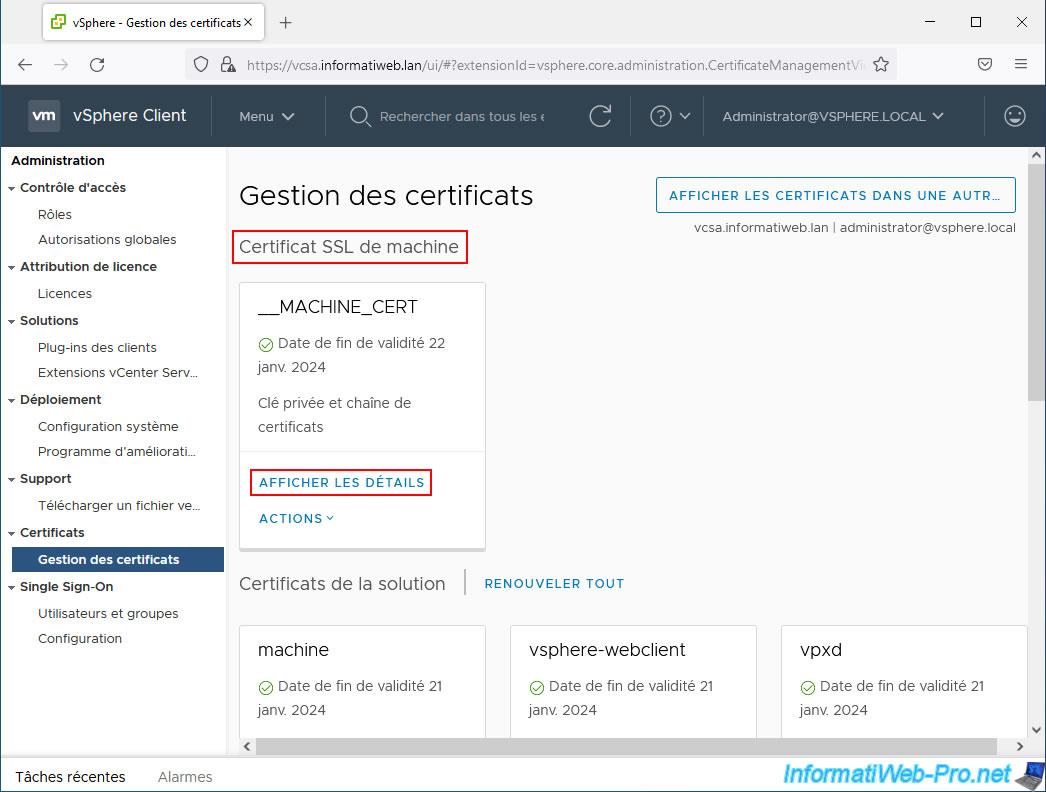

Pour sécuriser l'accès à votre serveur VMware vCenter Server (VCSA) et plus particulièrement à son VMware vSphere Client, vous devrez remplacer le certificat SSL de machine affiché en haut de la page.

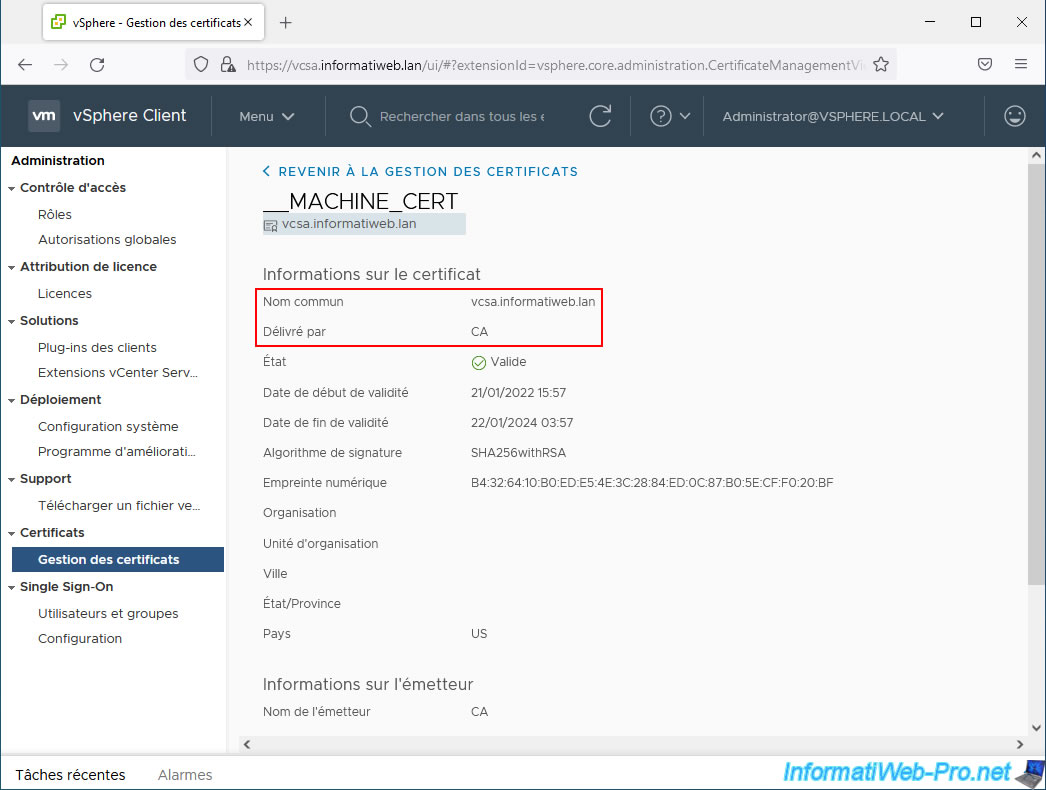

Cliquez sur le lien "Afficher les détails" du certificat "__MACHINE_CERT".

Note : le bouton "Afficher les certificats dans une autre ..." présent en haut de la page est un bouton permettant de vous déconnecter de cette page pour retourner au formulaire présent sur l'image précédente.

Comme vous pouvez le voir, ce certificat "__MACHINE_CERT" est :

- Nom commun : valable pour le nom de domaine pleinement qualifié (FQDN) de votre serveur VMware vCenter Server (VCSA) que vous utilisez pour vous connecter à l'interface web de ce serveur

- Délivré par : délivré par une autorité de certification fictive nommée "CA".

2. Gestion des certificats sous VMware vCenter Server (VCSA)

2.1. Autorité de certification VMCA (VMware Certificate Authority) utilisée par défaut

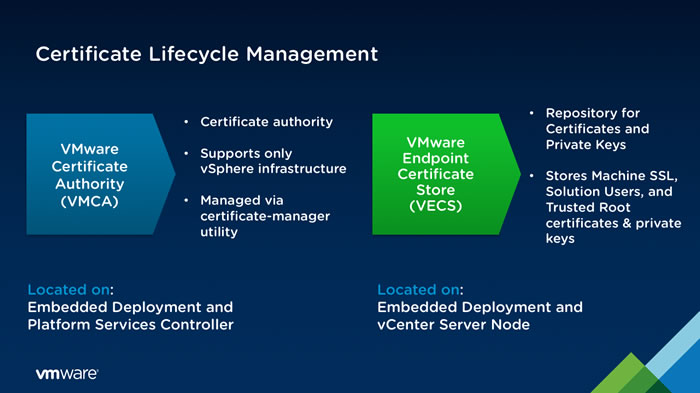

Par défaut, sous VMware vCenter Server (VCSA), vous trouverez une autorité de certification "VMCA" (VMware Certificate Authority) qui permet de gérer tous les certificats de votre infrastructure VMware vSphere (hôtes VMware ESXi, serveurs VMware vCenter Server (VCSA), ...).

Les certificats générés et les clés privées associées à ceux-ci émanent de cette autorité de certification "VMCA" utilisée en interne par votre infrastructure VMware vSphere. Toutes les données de votre autorité de certification VMCA (les certificats SSL de machine, les certificats de la solution, les certificats racines approuvés, les clés privées, ...) sont stockées dans le magasin de certificats VMware Endpoint (VMware Endpoint Certificate Store / VECS).

Etant donné que l'autorité de certification VMCA créée par défaut sur votre serveur VMware vCenter Server (VCSA) n'est pas une autorité de certification reconnue par tous les ordinateurs et serveur du monde entier, tous les certificats qui émanent de celle-ci sont considérés comme non valides (pas fiables). Excepté pour votre serveur VMware vCenter Server (VCSA) étant donné que le certificat de cette autorité de certification VMCA est présent dans la section "Certificats racines approuvés" de celui-ci.

Notez que le nom commun de cette autorité de certification VMCA visible dans la gestion des certificats de votre serveur est "CA" et non VMCA.

Pour en savoir plus sur le magasin de certificats VMware Endpoint (VECS), consultez la documentation officielle de VMware : Présentation du magasin de certificats VMware Endpoint.

Lorsque vous souhaitez sécuriser l'accès à votre serveur VMware vCenter Server (VCSA) et plus particulièrement son client web (VMware vSphere Client), vous avez plusieurs possibilités :

- Utiliser VMCA en tant qu'autorité de certification subordonnée (secondaire)

- Utiliser des certificats personnalisés pour tous les composants de VMware vSphere

- Utiliser le modèle hybride (certificats personnalisés uniquement pour le client web)

2.2. Utiliser VMCA en tant qu'autorité de certification subordonnée (secondaire)

La 1ère possibilité pour sécuriser l'accès à votre infrastructure virtuelle VMware vSphere consiste à faire en sorte que l'autorité de certification VMCA (VMware Certificate Authority) VMware devienne une autorité de certification subordonnée (secondaire) de votre propre autorité de certification racine.

Etant donné que le nouveau certificat de cette autorité de certification VMCA émanera de votre propre autorité de certification, tous les certificats qu'elle génèrera seront considérés comme valides pour les ordinateurs et serveurs qui font déjà confiance à votre propre autorité de certification racine.

Néanmoins, cela signifie aussi qu'un administrateur mal intentionné de votre infrastructure virtuelle VMware vSphere pourrait aussi générer des certificats valides dans votre entreprise pour d'autres ordinateurs ou serveurs en dehors de votre infrastructure VMware vSphere.

Cette technique permet donc de simplifier fortement la gestion des certificats, mais peut poser des problèmes de sécurité.

Cette méthode est donc très rarement voire jamais utilisée.

2.3. Utiliser des certificats personnalisés pour tous les composants de VMware vSphere

Une infrastructure virtuelle VMware vSphere est toujours composée de plusieurs serveurs et principalement :

- les hôtes VMware ESXi : hyperviseurs sur lesquels tournent vos machines virtuelles

- les serveurs VMware vCenter Server (VCSA) : serveurs qui permettent de gérer vos machines virtuelles, vos modèles de VM, vos modèles OVF, ...

- etc

Si vous souhaitez utiliser des certificats personnalisés pour tous les composants de votre infrastructure VMware vSphere, vous devrez donc générer des certificats pour tous vos hôtes VMware ESXi, vos serveurs VMware vCenter Server (VCSA), mais aussi pour les solutions utilisées en interne par vCenter Server.

Ce qui peut vite devenir difficile à gérer, en fonction du nombre d'hôtes VMware ESXi et des serveurs VMware vCenter Server (VCSA) se trouvant dans votre infrastructure virtuelle VMware vSphere. D'autant plus que cela signifie aussi que vous devrez soumettre des dizaines voire des centaines de demandes de certificats (CSR) à votre propre autorité de certification.

Cette méthode est la plus sécurisée, mais comme indiqué précédemment, cela peut vite devenir ingérable en fonction de la taille de votre infrastructure virtuelle VMware vSphere. De plus, tous les certificats générés devront également être remplacés lorsque ceux-ci seront sur le point d'expirer.

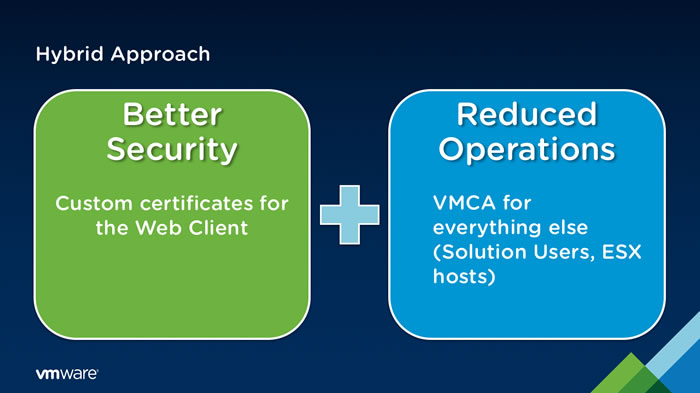

2.4. Utiliser le modèle Hybride (certificats personnalisés uniquement pour le client web)

Pour sécuriser au mieux votre infrastructure virtuelle VMware vSphere et faciliter la gestion de ses certificats, un nouveau modèle hybride est né avec VMware vSphere 6.0.

Comme vous le voir sur l'image ci-dessous, avec ce modèle hybride, vous utiliserez :

- des certificats personnalisés (émanant de votre propre autorité de certification) uniquement pour le client web (VMware vSphere Client) de vos serveurs VMware vCenter Server (VCSA).

Ce qui vous permettra de mieux sécuriser l'accès à votre infrastructure VMware vSphere via vos serveurs VMware vCenter Server (VCSA). - des certificats émanant de l'autorité de certification VMCA de votre infrastructure virtuelle VMware vSphere pour les certificats de solution et les certificats SSL utilisés sur les différents hôtes VMware ESXi connectés à vos serveurs VMware vCenter Server (VCSA)

Ce qui ne pose quasiment aucun problème étant que, depuis VMware vSphere 6.0, un proxy inversé a été ajouté à VMware vCenter Server. Ce qui signifie que tous les services utilisant ces certificats communiquent uniquement entre eux.

A l'intérieur de votre infrastructure VMware vSphere, les certificats utilisés sont donc considérés comme valides pour ces différents services.

De plus, dans un environnement de production, l'accès direct à vos hôtes VMware ESXi est souvent bloqué grâce au mode de verrouillage normal ou strict.

Si besoin, vous pourrez choisir de considérer le certificat de l'autorité de certification VMCA comme fiable dans votre entreprise comme expliqué vers la fin de ce tutoriel.

Cette méthode est la plus pratique, car elle vous permet de bénéficier de la sécurité tout en facilitant la gestion de vos certificats SSL.

C'est donc cette méthode que nous utiliserons dans ce tutoriel.

Si vous souhaitez obtenir plus d'informations concernant l'autorité de certification VMCA et les différentes méthodes de gestion de certificats sous VMware vSphere, référez-vous à la page "New Product Walkthrough – Hybrid vSphere SSL Certificate Replacement" du blog officiel de VMware.

Partager ce tutoriel

A voir également

-

VMware 20/1/2023

VMware ESXi 6.7 - Utiliser de la mémoire persistante (PMem) sur un VMware ESXi virtuel

-

VMware 25/12/2024

VMware vSphere 6.7 - Commutateurs virtuels distribués (vDS)

-

VMware 5/3/2025

VMware vSphere 6.7 - Contrôle d'admission d'un cluster

-

VMware 19/6/2024

VMware vSphere 6.7 - Gérer fichiers de VCSA via WinSCP

Vous devez être connecté pour pouvoir poster un commentaire