Créer une autorité de certification racine d'entreprise (Root CA PKI) sous Windows Server 2012 / 2012 R2

- Windows Server

- AD CS

- 04 janvier 2015 à 11:57

-

- 2/4

Nouveau tutoriel disponible pour Windows Server 2016: WS 2016 - AD CS - Qu'est-ce qu'une CA et installer une CA d'entreprise.

4. Demander un certificat

Pour demander un certificat (qui sera signé par votre autorité de certification), ouvrez la console (que l'on avait sauvegardée sur le bureau à la fin du point 2) et allez dans "Personnel -> Certificats". Effectuez un clic droit et cliquez sur "Toutes les tâches -> Demander un nouveau certificat".

La fenêtre "Inscription de certificats" s'affiche.

Passez cette étape.

Sélectionnez votre nouveau modèle puis cliquez sur le lien "L'inscription pour obtenir ce certificat nécessite des informations supplémentaires".

Note : Si votre nouveau modèle de certificat n'est pas affiché, vous avez probablement oublié de modifier les autorisations dans l'onglet "Sécurité" lors de la création de votre modèle de certificat.

Etant donné que ce certificat sert à vérifier l'adresse d'un site internet, vous devez indiquer le nom de domaine de votre ordinateur comme "nom commun".

Ensuite, vous pouvez ajouter d'autres informations dans le certificat si vous le souhaitez. Par exemple : Nous avons ajouté le nom de l'organisation : "InformatiWeb".

Le lien bleu a disparu. Cliquez sur "Inscription".

Si tout se passe bien, la création du certificat se fera sans problèmes.

Voici notre nouveau certificat signé (ou délivré) par notre autorité de certification.

5. Protéger le serveur Web IIS avec le certificat généré

Maintenant que nous avons notre certificat, nous allons vous montrer comment sécuriser votre serveur web IIS grâce à ce certificat.

Si vous n'avez pas installé de serveur web sur votre serveur, il suffit d'installer le rôle "Serveur Web (IIS)" et de laisser le reste par défaut.

Ensuite, dans l'interface tactile, lancez le gestionnaire des services Internet.

Note : Sous Windows Server 2012 R2, vous devrez d'abord cliquer sur la flèche en bas à gauche, pour trouver ce raccourci.

Si ce message s'affiche cliquez sur "Non".

Sélectionnez le site que vous souhaitez sécuriser. Dans notre cas, ce sera celui par défaut (Default Web Site).

Puis, dans la colonne de droite, cliquez sur "Liaisons".

Cliquez sur "Ajouter" pour ajouter le port HTTPS.

Note : Si celui-ci est déjà présent, sélectionnez-le et cliquez sur "Modifier".

Sélectionnez "https" (port 443 par défaut) et sélectionnez votre certificat dans la liste "Certificat SSL".

Maintenant, tapez votre nom de domaine dans le navigateur web "Internet Explorer" de votre serveur et cliquez sur le petit cadenas qui s'affiche dans la barre d'adresse.

Comme vous pouvez le voir, votre navigateur n'a pas affiché d'avertissement concernant votre certificat car celui-ci est signé par votre autorité de certification.

Etant donné que le certificat de votre autorité de certification se trouve dans la liste des autorités de confiance de votre serveur, le certificat est considéré comme valide.

Important : Mozilla Firefox vous affichera un avertissement car il utilise son propre magasin de certificats. Vous devrez donc importer le certificat de votre autorité dans le magasin de certificats de Mozilla Firefox pour que cet avertissement disparaisse aussi de ce navigateur web.

Note : sous Windows Server 2012 R2, cette page est différente mais cela ne pose aucun souci pour ce tutoriel. Avec cette version de Windows, vous aurez une page nommée "Internet Information Services" avec un fond bleu.

6. Distribuer le certificat aux clients de l'Active Directory

Etant donné que nous avons créé un Active Directory sur notre serveur, nous pouvons modifier les stratégies de groupe pour nos clients reçoivent le certificat de notre autorité de certification. Ainsi, nos clients pourront accéder à notre intranet (site web accessible uniquement sur un réseau interne) de façon sécurisée et sans avoir d'avertissement concernant le certificat.

Pour commencer, créer un utilisateur dans votre Active Directory.

Ensuite, dans l'interface tactile, cherchez "stratégie groupe" et cliquez sur "Gestion des stratégies de groupe".

Dans cette fenêtre, allez dans "Forêt : ... -> Domaines -> [nom de votre domaine] -> Objets de stratégie de groupe -> Default Domain Policy.

Ensuite, effectuez un clic droit sur "Default Domain Policy" et cliquez sur "Modifier".

La fenêtre "Editeur de gestion des stratégies de groupe" va nous permettre de modifier les paramètres concernant notre domaine.

Dans cette fenêtre, allez dans "Stratégie Default Domain Policy [SERVER...] -> Configuration ordinateur -> Stratégies -> Paramètres Windows -> Paramètres de sécurité -> Stratégies de clé publique -> Autorités de certification racines de confiance".

Dans la partie droite, effectuez un clic droit -> "Importer".

L'assistant d'importation de certificat s'ouvre.

Sélectionnez le certificat de votre autorité de certification (que nous avons exporté au point 2).

Par défaut, le certificat sera importé dans le magasin "Autorité de certification racines de confiance".

Un résumé de l'importation s'affiche.

Si tout se passe bien, le certificat sera importé.

Maintenant que le certificat de notre autorité de certification est importé dans la liste des autorités de confiance de notre domaine, tous les clients de l'Active Directory recevront ce certificat par défaut.

Etant donné que l'on utilisera des certificats signé par cette autorité de certification, nos certificats seront toujours valides (jusqu'à leurs dates d'expiration).

Note :

En parlant de date d'expiration, pensez à renouveler vos certificats ainsi que le certificat de votre autorité de certification car lorsque le certificat de l'autorité expire, les certificats signés par cette autorité, seront considérés comme non valides.

Pensez aussi à réimporter le nouveau certificat dans cette fenêtre pour que les clients de l'Active Directory reçoive le nouveau certificat de l'autorité (celui qui à été renouvelé).

Relancez le programme "gpupdate" pour mettre à jour la stratégie de l'ordinateur et celle du domaine.

Pour tester cette configuration, nous avons joint un ordinateur sous Windows 8 Pro à notre Active Directory et nous nous sommes connecté avec l'utilisateur que nous avons créé au début du point 6.

Ensuite, lancez le programme "certmgr.msc" sur l'ordinateur client et allez dans "Autorités de certification racines de confiance -> Certificats".

Si vous avez configuré les stratégies de groupe correctement, vous verrez le certificat de votre autorité de certification.

Si c'est le cas, tentez d'accédez au site web hébergé sur votre serveur en tapant le nom de domaine configuré sur le serveur.

Notes :

- Le certificat n'est valable que pour cette adresse.

- Si vous accédez au site web via son adresse IP, le navigateur vous affichera un avertissement car l'adresse sera différente du nom commun indiqué dans le certificat.

- Si vous souhaitez sécuriser plusieurs sous-domaines avec un seul certificat, il suffit d'indiquer "*.domaine.extension" comme nom commun. Ce certificat sera valable pour tous les sous-domaines sauf le domaine. La solution consiste donc à rediriger le domaine principal sur le sous-domaine "www" pour éviter les avertissements concernant le certificat.

- Sous Windows Server 2012 R2, cette page est différente mais cela ne pose aucun souci pour ce tutoriel. Avec cette version de Windows, vous aurez une page nommée "Internet Information Services" avec un fond bleu.

Partager ce tutoriel

A voir également

-

Windows Server 5/1/2024

WS 2016 - AD CS - Créer un agent de récupération pour récupérer des certificats

-

Windows Server 22/12/2023

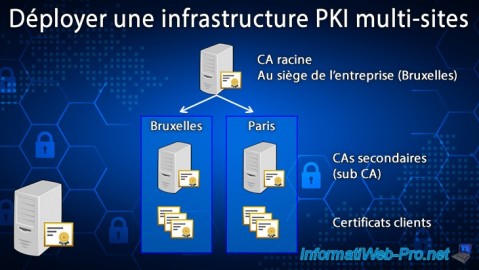

WS 2016 - AD CS - Déployer une infrastructure PKI multi-sites

-

Windows Server 17/11/2023

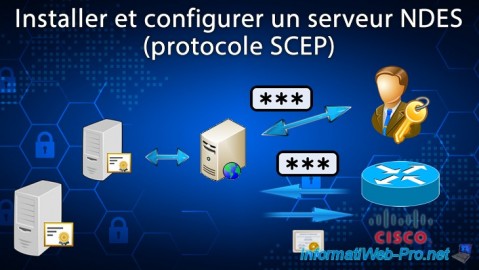

WS 2016 - AD CS - Installer et configurer un serveur NDES (protocole SCEP)

-

Windows Server 20/10/2023

WS 2016 - AD CS - Publier des CRLs accessibles via le web (HTTP)

Afficher les 14 commentaires