Publier des RemoteApp (sur un seul serveur) sous Windows Server 2012 grâce à TSE

- Windows Server

- RDS

- 27 août 2014 à 11:26

-

- 3/3

7. Générer un certificat de son autorité de certification (si vous choisissez d'utiliser notre solution gratuite)

En règle générale, pour sécuriser la connexion à un serveur, on achète un certificat chez une autorité reconnue. Néanmoins, étant donné que le serveur ne sera pas accessible depuis Internet, on peut se permettre d'utiliser une alternative gratuite pour mettre cette solution en place.

Etant donné que les connexions à distances de Windows requièrent un certificat signé par une autorité de certification de confiance, nous allons créer une autorité de certification et nous ajouterons le certificat dans les autorités de confiance de notre serveur (ainsi que les ordinateurs clients de l'Active Directory). Windows considérera le certificat utilisé comme valide et aucun avertissement ne s'affichera sur nos ordinateurs.

Pour créer cette autorité de certification racine, référez-vous au tutoriel "Windows Server 2012 - Créer une autorité de certification racine d'entreprise (Root CA)".

Ensuite, lancez le programme "Autorité de certification" et allez dans "Autorité de certification (Local) -> [nom de votre autorité de certification]" et effectuez un clic droit "Gérer" sur "Modèles de certificats".

Dupliquez le modèle "Serveur Web".

Nommez ce nouveau modèle : "Certificat TSE".

Dans l'onglet "Traitement de la demande", cochez la case "Autoriser l'exportation de la clé privée".

Dans l'onglet "Nom du sujet", sélectionnez "Fournir dans la demande" pour que l'on puisse indiquer le nom de domaine qui correspond au serveur "Terminal Server".

Et enfin, dans l'onglet "Sécurité", modifiez les autorisations des utilisateurs authentifiés. Cochez les cases "Inscrire" et "Inscription automatique".

Dans la fenêtre "Autorité de certification", ajoutez le nouveau modèle de certificat que vous venez de créer.

Sélectionnez-le.

Ensuite :

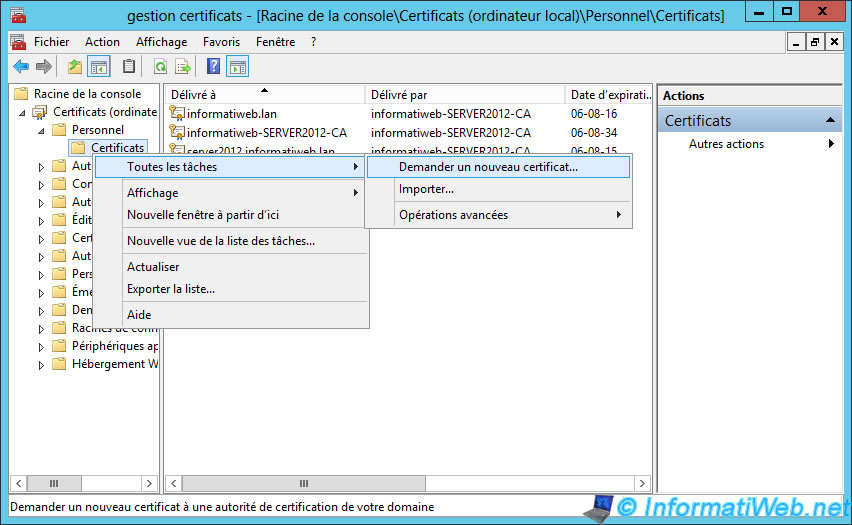

- utilisez le raccourci "gestion certificats" enregistré sur le bureau, si vous avez suivi notre tutoriel.

- ou lancez le programme "mmc". Puis, allez dans le menu "Fichier -> Ajouter/Supprimer un composant logiciel enfichable". Ensuite, ajoutez le composant "Certificats" : "Un compte d'ordinateur" -> "L'ordinateur local ...".

Une fois la console lancée et configurée, allez dans "Personnel -> Certificats" et effectuez un clic droit sur "Certificats". Ensuite, cliquez sur "Toutes les tâches -> Demander un nouveau certificat".

Passez cette étape.

Sélectionnez notre nouveau modèle de certificat et cliquez sur le lien affiché.

Ouvrez les propriétés système du serveur "Terminal Server" (RemoteApp) en appuyant sur les touches "Windows + X" et cliquez sur "Système".

Le nom complet ([nom du serveur].domaine.extension) devra être indiqué en nom commun.

Indiquez au minimum le nom commun (le nom complet du serveur).

Le lien bleu a disparu.

Si tout se passe bien, votre certificat sera créé.

8. Export du certificat généré (si vous choisissez d'utiliser notre solution gratuite)

Pour pouvoir sécuriser notre serveur "Terminal Server" (que ce soit l'accès Web, le Broker, ...), nous allons devoir exporter le certificat que nous venons de créer pour l'importer sur le serveur concerné.

Pour cela, allez dans "Personnel -> Certificats" et exportez le certificat délivré à "[nom du serveur tse].domaine.extension".

L'assistant d'exportation s'affiche.

Sélectionnez "Oui, exporter la clé privée".

Note : Cela nous permettra d'exporter le certificat au format pfx (demandé par le serveur tse).

Laissez ces options par défaut.

Note : Le format sélectionné doit être ".pfx".

Indiquez un mot de passe pour sécuriser la clé privée exportée avec le certificat.

Enregistrer le certificat quelque part et copiez ce fichier sur le serveur tse (le serveur concerné par le certificat).

Un résumé s'affiche.

Si tout se passe bien, le certificat sera exporté.

9. Importer le ou les certificat(s) sur le ou les serveur(s) utilisés

Maintenant que nous avons notre certificat signé par une autorité reconnue, retournez sur le serveur "Terminal Server" et allez dans "Services Bureau à distance -> Vue d'ensemble".

Comme vous pouvez le voir, le niveau de certification actuel du déploiement est "Non configuré". En réalité, des certificats auto-signés ont été générés pour les différents services pour que cela fonctionne néanmoins, ce type de certificat provoque des avertissements concernant la sécurité.

Pour importer un certificat, sélectionné un service et cliquez sur "Sélectionner un certificat existant".

Sélectionnez le fichier du certificat que vous avez exporté (au format pfx) et indiquez le mot de passe que vous aviez indiqué pour protéger la clé privée.

Cochez la case "Autoriser l'ajout du certificat au magasin de certificats ..." pour éviter les futurs avertissements.

Comme indiqué, un seul certificat peut être ajouté à la fois. Pour en ajouter d'autres, cliquez sur "Appliquer" puis effectuer la même procédure pour les autres services.

Une fois que vous aurez importez le certificat (ou les certificats si vous utilisez plusieurs serveurs) pour les différents services, les avertissements auront disparus.

Apparemment, le fait d'importer le certificat pour le service "Accès Web des services Bureau à distance", importe ce même certificat pour le site web par défaut du serveur web IIS.

Pour tester votre certificat, accédez à l'adresse "https://localhost/RDWeb" depuis le serveur ou à "https://[nom_du_serveur].domaine.extension/RDWeb".

Si tout se passe bien, l'avertissement aura disparu et lorsque vous cliquerez sur le petit cadenas, vous verrez que le certificat est valable pour le site "[nom du serveur].domaine.extension" et que celui-ci a été signé par votre autorité de certification (ou l'autorité où vous avez acheté votre certificat).

10. Configuration des connexions distantes de Windows (Work Resources)

Etant donné que notre certificat a été signé par une autorité de certification reconnue, nous allons pouvoir configurer les connexions distantes de Windows pour accéder aux RemoteApps sans passer par le navigateur web.

Pour cela, connectez-vous avec un ordinateur client de l'Active Directory.

Note : Si vous avez suivi notre tutoriel sur la création d'une autorité de certification, les clients de l'Active Directory recevront le certificat de notre autorité de certification. Il n'y aura donc pas de problème avec notre certificat.

Info : si vous souhaitez configurer automatiquement l'accès aux applications RemoteApp sur tous les PC clients (Windows 7 et ultérieurs), référez-vous à notre tutoriel : Windows Server 2012 - TSE - RemoteApp - Configuration des clients Windows 7 et ultérieurs par GPO

A titre de vérification, tentez d'accéder à l'accès Bureau à distance par le Web. Si le certificat ne produit pas d'erreur, vous pouvez continuer ce tutoriel.

Sinon, soit le certificat n'a pas été signée par une autorité (qui se trouve dans les autorités de confiance sous Windows), soit vous avez oubliez de distribuer le certificat de votre autorité via l'Active Directory.

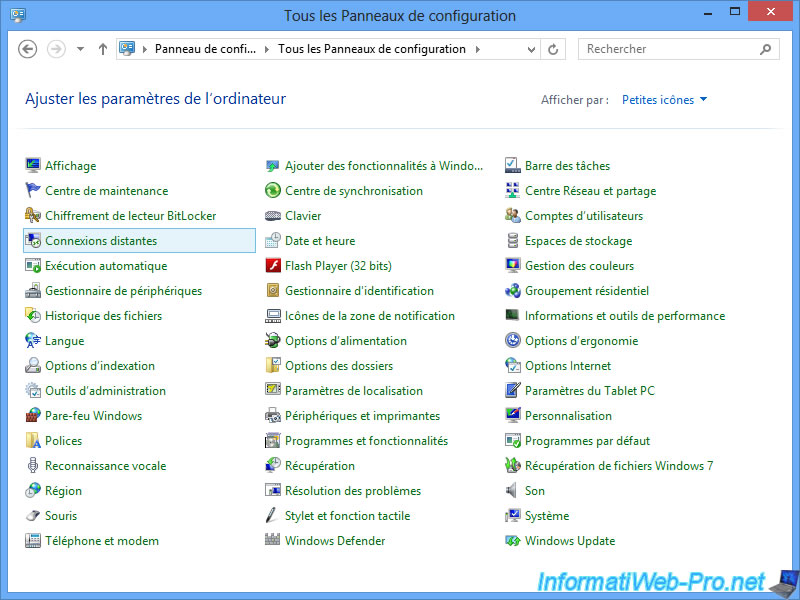

Pour accédez aux connexions distantes de Windows, ouvrez le panneau de configuration et sélectionnez "Petites ou grandes icônes".

Cliquez sur "Connexions distantes".

Cliquez sur "Accéder aux programmes RemoteApp et aux services Bureau à distance".

Indiquez l'adresse en remplaçant le "contoso.com" de l'exemple, par le nom complet de votre serveur ([nom du serveur].domaine.extension).

Ignorez l'avertissement, étant donné que l'on connait le serveur distant et ce qui est partagé par ce serveur.

Rappel : Cette fonction requiert un certificat valide signé par une autorité reconnue par l'ordinateur utilisé. Les certificats auto-signés ne sont pas autorisés. Par contre, notre solution gratuite fonctionne très bien.

Si tout se passe bien, une fenêtre de connexion s'affichera. Utilisez un compte de l'Active Directory (pas nécessairement celui de l'administrateur comme sur l'image) pour vous connecter au serveur.

Le compte utilisé déterminera quels programmes seront accessibles. Par exemple, la secrétaire verrait les programmes de bureautique alors que le développeur web verrait les programmes de développement web.

Comme vous pouvez le voir, le compte utilisé à accès à 3 programmes RemoteApp (dans notre cas).

Pour accéder aux raccourcis des programmes publiés, cliquez sur "Afficher les ressources".

Un dossier s'affiche avec des raccourcis. Si vous le souhaitez, vous pouvez copier ces raccourcis sur le bureau.

Etant donné que nous utilisons un certificat valide, l'application RemoteApp affiche un ruban bleu-vert au lieu du ruban orange de tout à l'heure.

Le programme RemoteApp s'exécute sur le serveur et nous le voyons sur l'ordinateur client, via le client RDP (Connexion Bureau à distance).

Partager ce tutoriel

A voir également

-

Windows Server 3/9/2014

WS 2012 - TSE - RemoteApp (sur plusieurs serveurs)

-

Windows Server 3/1/2020

WS 2012 / 2012 R2 - RDS - VDI - Créer une infrastructure de bureaux virtuels (bureaux virtuels personnels)

-

Windows Server 31/5/2019

WS 2012 / 2012 R2 / 2016 - RDS - Gérer son infrastructure RDS à distance

-

Windows Server 12/4/2019

WS 2012 / 2012 R2 / 2016 - RDS - Mettre votre serveur hôte de session en maintenance

Afficher les 10 commentaires