- VMware

- VMware vCenter Server (VCSA), VMware vSphere

- 30 octobre 2024 à 09:20

-

- 1/3

Par défaut, l'accès web de votre serveur VMware vCenter Server (VCSA) est protégé avec un certificat SSL qui est émis par une autorité de certification "VMCA" qui n'est pas reconnue par votre ordinateur.

Pour en savoir plus, référez-vous à notre précédent tutoriel : VMware vSphere 6.7 - Sécuriser l'accès à VMware vCenter Server (VCSA) en HTTPS.

- Certificat SSL non valide utilisé par défaut par VMware vCenter Server (VCSA)

- Créer un modèle de certificats pour le certificat machine de VMware vCenter Server

- Activer le SSH

- Créer la demande de certificat pour le certificat de machine du serveur VMware vCenter Server (VCSA) via SSH

- Demander un certificat auprès de votre autorité de certification sous Windows Server

- Remplacer le certificat SSL de machine de VMware vCenter Server

- Certificats SSL des hôtes VMware ESXi considérés comme non valides

- Faire confiance aux certificats SSL émis par l'autorité de certification VMCA

- Certificats des hôtes VMware ESXi considérés comme valides

1. Certificat SSL non valide utilisé par défaut par VMware vCenter Server (VCSA)

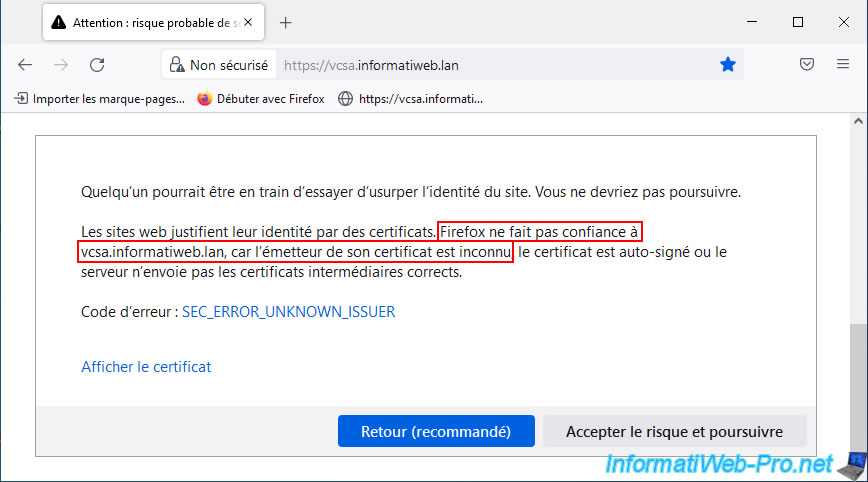

Par défaut, lorsque vous accédez à l'interface web de votre serveur VMware vCenter Server (VCSA), un avertissement s'affiche, car l'émetteur du certificat utilisé est inconnu.

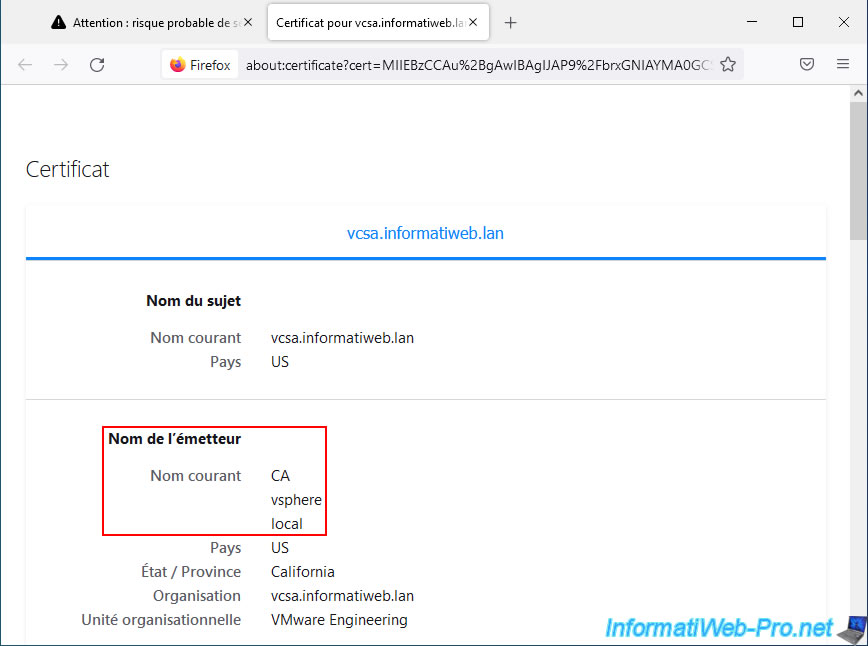

Si vous cliquez sur "Afficher le certificat", vous verrez que ce certificat a été émis par : CA vsphere local.

Ce qui correspond à l'autorité de certification VMCA créée automatiquement sur votre serveur VMware vCenter Server (VCSA) lors de l'installation de votre serveur.

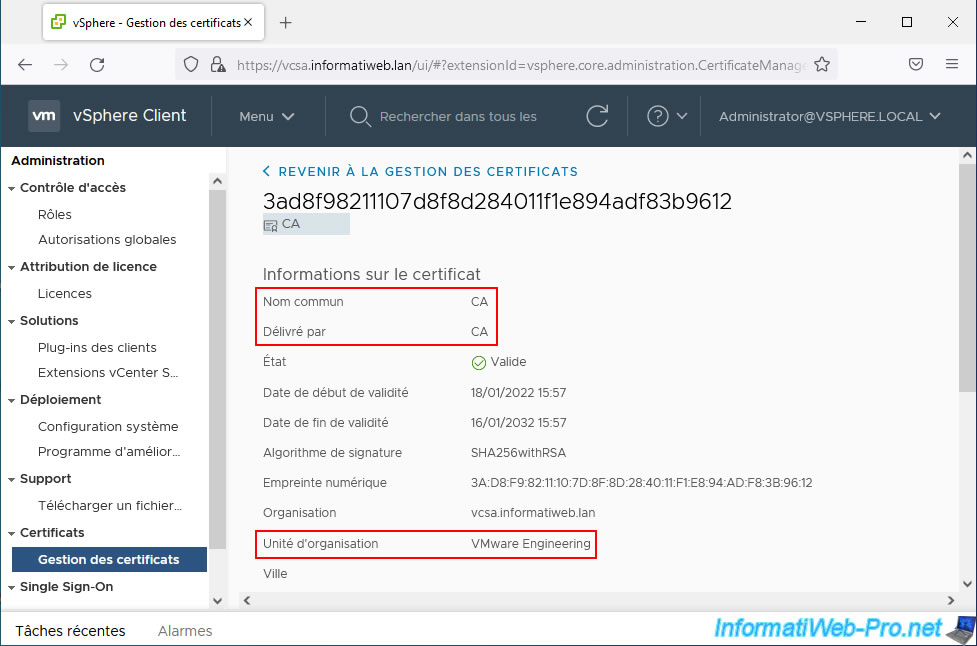

Vous pouvez d'ailleurs le vérifier en allant dans le menu de VMware vSphere Client, puis dans : Administration -> Certificats -> Gestion des certificats -> Certificats racines approuvés.

Comme vous pouvez le voir, le seul certificat qui se trouve dans cette section est celui de VMCA dont le nom est "CA" et qui correspond à l'émetteur du certificat utilisé par VMware vSphere Client par défaut.

2. Créer un modèle de certificats pour le certificat machine de VMware vCenter Server

Pour générer un certificat qui sera valide pour votre serveur VMware vCenter Server, vous devez créer un nouveau modèle de certificat sur votre autorité de certification sous Windows Server.

Pour cela, référez-vous à l'étape "3. Créer un modèle de certificats pour le certificat machine de VMware vCenter Server" notre précédent tutoriel.

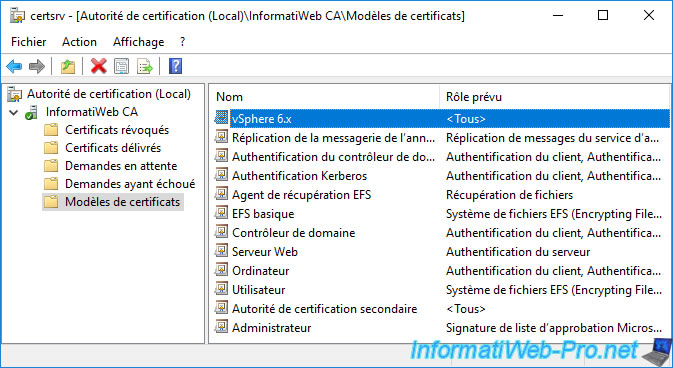

Une fois ce modèle créé et ajouté aux modèles de certificats à délivrer, vous verrez ce nouveau modèle "vSphere 6.x" apparaitre dans la liste des modèles de certificats de votre autorité de certification.

3. Activer le SSH

Pour pouvoir sécuriser votre serveur VMware vCenter Server (VCSA) en utilisant la ligne de commandes, il est évident que le protocole SSH doit être activé sur votre serveur VCSA.

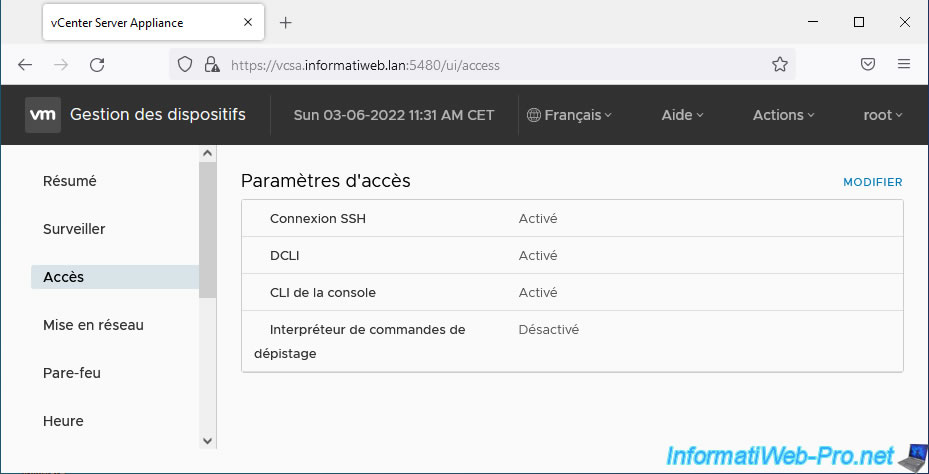

Pour cela, accédez à la page "Gestion des dispositifs" en accédant à l'adresse : https://[nom de domaine de votre serveur VCSA]:5480/ui/.

Ce qui donne dans notre cas : https://vcsa.informatiweb.lan:5480/ui/.

Sur la page "Gestion des dispositifs" qui apparait, connectez-vous en tant que root, puis allez dans la section "Accès".

Le paramètre d'accès "SSH" doit être activé. Si ce n'est pas le cas, cliquez sur Modifier.

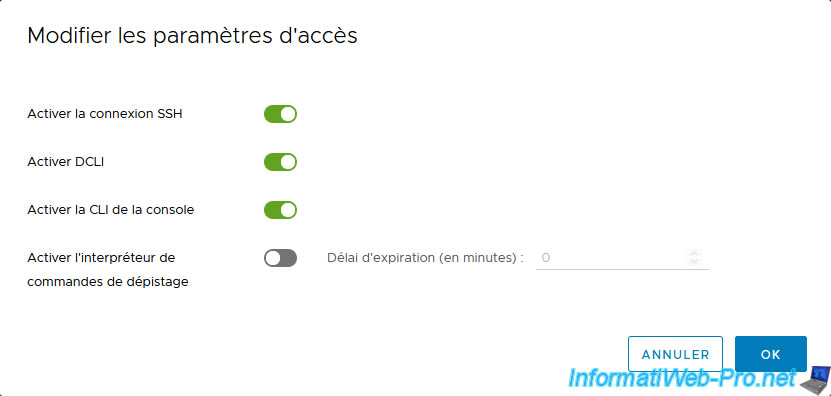

Activez le paramètre "Activer la connexion SSH" et cliquez sur OK.

4. Créer la demande de certificat pour le certificat de machine du serveur VMware vCenter Server (VCSA) via SSH

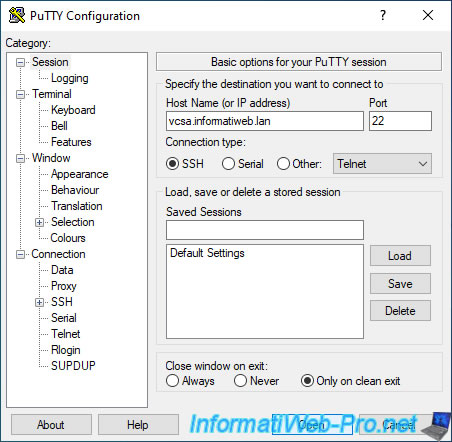

Pour commencer, connectez-vous en SSH à votre serveur VMware vCenter Server (VCSA).

Sous Windows, vous pouvez utiliser PuTTY (par exemple).

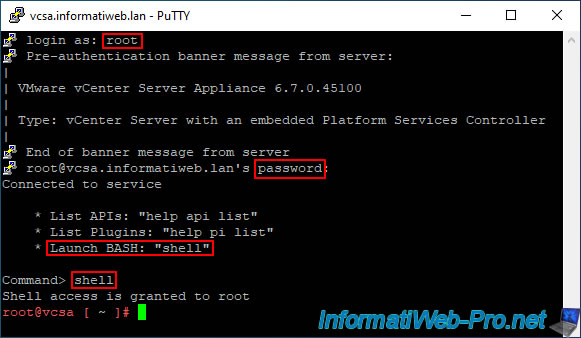

Connectez-vous en tant que "root" et utilisez la commande "shell" pour accéder au shell BASH (Linux) de votre serveur VCSA (VMware vCenter Server Appliance).

En effet, par défaut, vous vous trouvez dans le shell de l'appliance VCSA et non celui de Linux.

Bash

shell

Pour commencer, créez un dossier "certs" à la racine de votre serveur VCSA dans lequel vous pourrez stocker plus tard la demande de certificat (CSR), la clé privée associée et les certificats nécessaires.

Bash

mkdir /certs

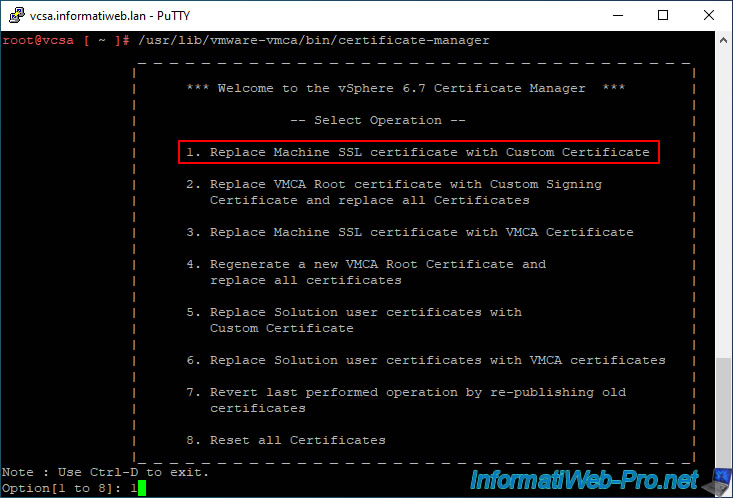

Ensuite, lancez le gestionnaire de certificats de VCSA (VMware vCenter Server Appliance) et choisissez l'option 1 (Replace Machine SSL certificate with Custom Certificate).

Ce qui vous permettra de remplacer uniquement le certificat protégeant le client web (VMware vSphere Client) de votre serveur VMware vCenter Server (VCSA).

Bash

/usr/lib/vmware-vmca/bin/certificate-manager

Plain Text

*** Welcome to the vSphere 6.7 Certificate Manager ***

-- Select Operation --

1. Replace Machine SSL certificate with Custom Certificate

...

Option[1 to 8]: 1

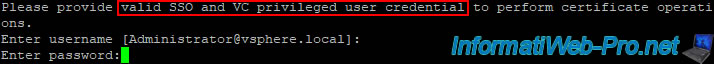

Indiquez les identifiants d'un compte vCenter de votre domaine SSO vSphere autorisé à effectuer des opérations concernant les certificats.

Par exemple : le compte "administrator@vsphere.local" créé par défaut lors de l'installation de VMware vCenter Server (VCSA).

Plain Text

Please provide valid SSO and VC privileged user credential to perform certificate operations. Enter username [Administrator@vsphere.local]: Enter password:

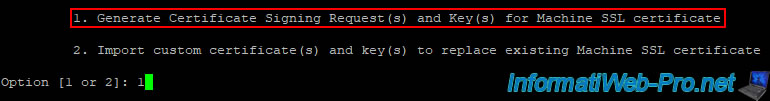

Sélectionnez l'option 1 pour générer une demande de certificat pour le certificat SSL machine.

Plain Text

1. Generate Certificate Signing Request(s) and Key(s) for Machine SSL certificate.

2. Import custom certificate(s) and key(s) to replace existing Machine SSL certificate.

Option [1 or 2]: 1

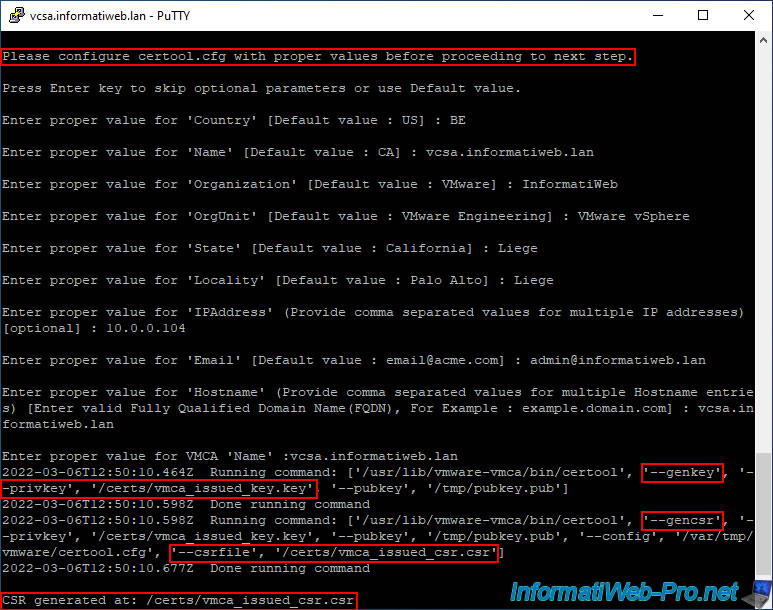

Indiquez le chemin du dossier "certs" créé précédemment.

Comme indiqué par l'assistant, la demande de certificat (CSR) et la clé privée associée seront créées dans ce dossier.

Plain Text

Please provide a directory location to write the CSR(s) and PrivateKey(s) to: Output directory path: /certs

![]()

Pour créer la demande de certificat, vous devrez fournir les informations suivantes :

- Country : le code du pays où vous vous trouvez.

Dans notre cas : BE. - Name : le nom de domaine de votre serveur VCSA.

Dans notre cas : vcsa.informatiweb.lan. - Organization : le nom de votre entreprise.

Dans notre cas : InformatiWeb. - OrgUnit : l'unité d'organisation souhaitée.

Par exemple : VMware vSphere. - State : l'état dans lequel votre entreprise est située.

- Locality : la ville dans laquelle votre entreprise est située.

Dans notre cas : Liege. - IPAddress : l'adresse IP de votre serveur VCSA.

Cela permet que certificat soit aussi valide si vous tentez d'accéder à votre serveur VCSA en indiquant son adresse IP dans la barre d'adresse au lieu de son nom de domaine.

Ce qui peut être utile en cas de problème DNS temporaire par exemple. - Email : l'adresse e-mail de la personne gérant le certificat de ce serveur. Ainsi, en cas de problème, l'utilisateur pourra prévenir cette personne facilement.

- Hostname : le nom de domaine de votre serveur VCSA.

Cette valeur est très importante, car c'est celle qui sera vérifiée par votre navigateur web. - VMCA Name : le nom de domaine de votre serveur VCSA.

Une fois toutes ces informations renseignées, vous pourrez voir que 2 commandes seront exécutées :

- certool --genkey ... : génère la clé privée dont vous aurez besoin un peu plus tard.

- certool --gencsr ... : génère la demande de certificat (CSR) que vous devrez soumettre à votre autorité de certification pour obtenir un certificat valide auprès de celle-ci

Comme vous pouvez le voir, la clé privée et la demande de certificat (CSR) générées ont été créées dans votre dossier : /certs.

Partager ce tutoriel

A voir également

-

VMware 7/10/2022

VMware ESXi 6.7 - Mettre à jour VMware ESXi depuis un fichier ISO

-

VMware 24/6/2022

VMware ESXi 7.0 / 6.7 - Désactiver le délai d'inactivité du client web

-

VMware 26/8/2022

VMware ESXi 7.0 / 6.7 - Importer des VMs depuis le format OVF / OVA

-

VMware 31/1/2025

VMware vSphere 6.7 - Surveiller VCSA et ESXi via SNMP

Vous devez être connecté pour pouvoir poster un commentaire